Пользователи и роли¶

Система предоставляет возможность управления правами доступа, ролями и пользователями для обеспечения безопасности.

При выборе пункта Пользователи и роли в вертикальном меню слева можно выбрать один из появившихся подпунктов: Пользователи или Права и роли.

Права и роли¶

Права доступа¶

Чтобы просмотреть список существующих в системе прав доступа:

- Выберите в меню пункт Пользователи и роли, а затем подпункт Права и роли.

- Нажмите на кнопку Создать роль.

На странице Создание роли приведены все существующие в системе права доступа. С помощью прав доступа можно гибко создавать требующиеся для работы роли пользователей с необходимыми привилегиями.

Права имеют иерархическую структуру и одни права в системе могут зависеть от других, что следует учитывать при их присваивании роли. Если роли не присвоены права, стоящие по иерархии выше назначенного права, то такое право не будет работать.

Зависимость прав друг от друга выстроена с учетом уровней иерархии объектов:

- Глобальные политики.

- Проекты.

- Менеджеры репозиториев (OSA) / Команды (SCA).

- Репозитории (OSA) / Приложения (SCA).

Например

Право доступа Просмотр правил/политик предоставляет доступ на просмотр политик (например, на глобальном уровне). Право доступа Просмотр данных по OSA предоставляет доступ на просмотр менеджеров репозиториев, однако, оно зависит от Просмотр правил/политик, так как просмотр результатов сканирования компонентов в репозиториях без доступа на просмотр политик, по которым идёт сканирование, не имеет смысла, и Просмотр данных по OSA без Просмотр правил/политик работать не будет.

Права доступа в системе затрагивают несколько разделов:

| Право доступа | Описание | Зависит от | Допустимый уровень |

|---|---|---|---|

| Без категории | |||

Просмотр списка прав доступа |

Глобальный | ||

Просмотр проектных областей |

Просмотр существующих проектов | Глобальный | |

Редактирование проектных областей |

Редактирование существующих проектов, создание новых проектов | Глобальный | |

| Политики | |||

Просмотр правил/политик |

Просмотр политик | Для доступа к OSA - Просмотр данных по OSA, для доступа к SCA - Просмотр данных по SCA. Без Просмотр данных по OSA/Просмотр данных по SCA можно просматривать глобальные политики |

Глобальный, Менеджер репозиториев, Репозиторий, Команда, Приложение |

Создание, редактирование политик, добавление и удаление правил внутри политики |

Просмотр правил/политик Для доступа к OSA - Просмотр данных по OSA, для доступа к SCA - Просмотр данных по SCA. Без Просмотр данных по OSA/Просмотр данных по SCA можно редактировать глобальные политики |

Глобальный, Менеджер репозиториев, Репозиторий, Команда, Приложение | |

Деактивация политики |

Просмотр правил/политик Для доступа к OSA - Просмотр данных по OSA, для доступа к SCA - Просмотр данных по SCA. Без Просмотр данных по OSA/Просмотр данных по SCA можно деактивировать глобальные политики |

Глобальный, Менеджер репозиториев, Репозиторий, Команда, Приложение | |

| Менеджеры репозиториев и репозитории | |||

Просмотр логов запросов со стороны плагина |

Глобальный | ||

Просмотр данных по OSA |

Просмотр данных по OSA. Просмотр всей информации по плагину и репозиторию, в зависимости от доступного объекта | Просмотр правил/политик |

Глобальный, Менеджер репозиториев, Репозиторий |

Удаление данных OSA |

Удаление данных OSA. Отключение подключенного менеджера репозиториев и репозитория, в зависимости от доступного объекта | Просмотр данных по OSA |

Глобальный, Менеджер репозиториев, Репозиторий |

Редактирование данных OSA |

Редактирование данных OSA. Редактирование менеджеров репозиториев и репозиториев, в зависимости от доступного объекта | Просмотр данных по OSA |

Глобальный, Менеджер репозиториев, Репозиторий |

Просмотр отчетов |

Скачивание отчетов о результатах сканирования OSA | Просмотр данных по OSA |

Глобальный, Менеджер репозиториев, Репозиторий |

Просмотр списка пользователей |

Просмотр списка пользователей внутри менеджеров репозиториев и репозиториев | Просмотр данных по OSA |

Менеджер репозиториев, Репозиторий |

| Команды и приложения | |||

Просмотр данных по SCA |

Просмотр данных по SCA. Просмотр всей информации по команде и приложению, в зависимости от доступного объекта | Просмотр правил/политик |

Глобальный, Команда, Приложение |

Редактирование данных SCA |

Редактирование данных SCA. Редактирование команды и приложения, в зависимости от доступного объекта | Просмотр данных по SCA |

Глобальный, Команда, Приложение |

Удаление данных SCA |

Удаление данных SCA. Удаление команды и приложения, в зависимости от доступного объекта | Просмотр данных по SCA |

Глобальный, Команда, Приложение |

Просмотр отчета о сканировании |

Скачивание отчетов о результатах сканирования SCA | Просмотр данных по SCA |

Глобальный, Команда, Приложение |

Просмотр страницы информации о компоненте |

Просмотр данных по SCA |

Глобальный, Команда, Приложение | |

Создание отчета о сканировании |

Просмотр данных по SCA |

Глобальный, Команда, Приложение | |

Сканирование SBOM через UI |

Просмотр данных по SCA |

Глобальный, Команда, Приложение | |

Сканирование SBOM через API |

Просмотр данных по SCA |

Глобальный, Команда, Приложение | |

Просмотр списка пользователей |

Просмотр списка пользователей внутри команд и приложений | Просмотр данных по SCA |

Команда, Приложение |

| Пользователи и роли. Роли | |||

Просмотр списка ролей |

Глобальный | ||

Редактирование роли (изменение имени, добавление прав) |

Просмотр списка ролей |

Глобальный | |

Деактивация роли |

Просмотр списка ролей |

Глобальный | |

| Пользователи и роли. Пользователи | |||

Просмотр списка пользователей |

Глобальный | ||

Редактирование пользователей (изменение паролей, ролей) |

Просмотр списка пользователей |

Глобальный | |

Деактивация пользователя |

Просмотр списка пользователей |

Глобальный | |

| Настройки. Состояние системы | |||

Доступ к странице состояния системы |

Глобальный | ||

| Настройки. Сервис данных | |||

Просмотр списка подключенных облачных сервисов данных |

Глобальный | ||

Редактирование списка облачных сервисов данных |

Просмотр списка подключенных облачных сервисов данных |

Глобальный | |

Просмотр списка прокси |

Глобальный | ||

Редактирование прокси серверов |

Просмотр списка прокси |

Глобальный | |

Удаление прокси сервера |

Просмотр списка прокси |

Глобальный | |

| Настройки. LDAP | |||

Настройки LDAP соединения и распределение групп |

Глобальный | ||

| Настройки. Внешние источники данных | |||

Пользователь имеет право настраивать внешние feed-ы |

Пользователь имеет право настраивать внешние фиды - Kaspersky Feed, PT PyAnalysis Feed | Глобальный | |

| Настройки. Уведомления | |||

Просмотр настроек сервера уведомлений |

Глобальный | ||

Изменение настроек сервера уведомлений |

Просмотр настроек сервера уведомлений |

Глобальный | |

Просмотр логов действий пользователей в системе |

Просмотр настроек сервера уведомлений |

Глобальный | |

| Настройки. Интеграция с Jira | |||

Просмотр настроек Jira |

Глобальный | ||

Редактирование настроек Jira |

Просмотр настроек Jira |

Глобальный | |

Создание связанной задачи в Jira |

Просмотр настроек Jira |

Глобальный | |

| Исключения | |||

Просмотр исключений |

Глобальный | ||

Создание, редактирование исключения |

Просмотр исключений |

Глобальный | |

Удаление, отключение исключения |

Просмотр исключений |

Глобальный | |

| Разблокировка | |||

Просмотр раздела с созданными запросами |

Глобальный | ||

Редактирование или обработка запроса на разблокировку |

Просмотр раздела с созданными запросами |

Глобальный | |

Удаление запроса на разблокировку |

Просмотр раздела с созданными запросами |

Глобальный | |

| Дашборды | |||

Доступ к дашбордам |

Просмотр дашбордов | Глобальный | |

| MCP | |||

Просмотр логов MCP |

Просмотр настроек MCP | Глобальный | |

Редактирование логов MCP |

Пользователь имеет право настраивать MCP-сервер | Просмотр логов MCP |

Глобальный |

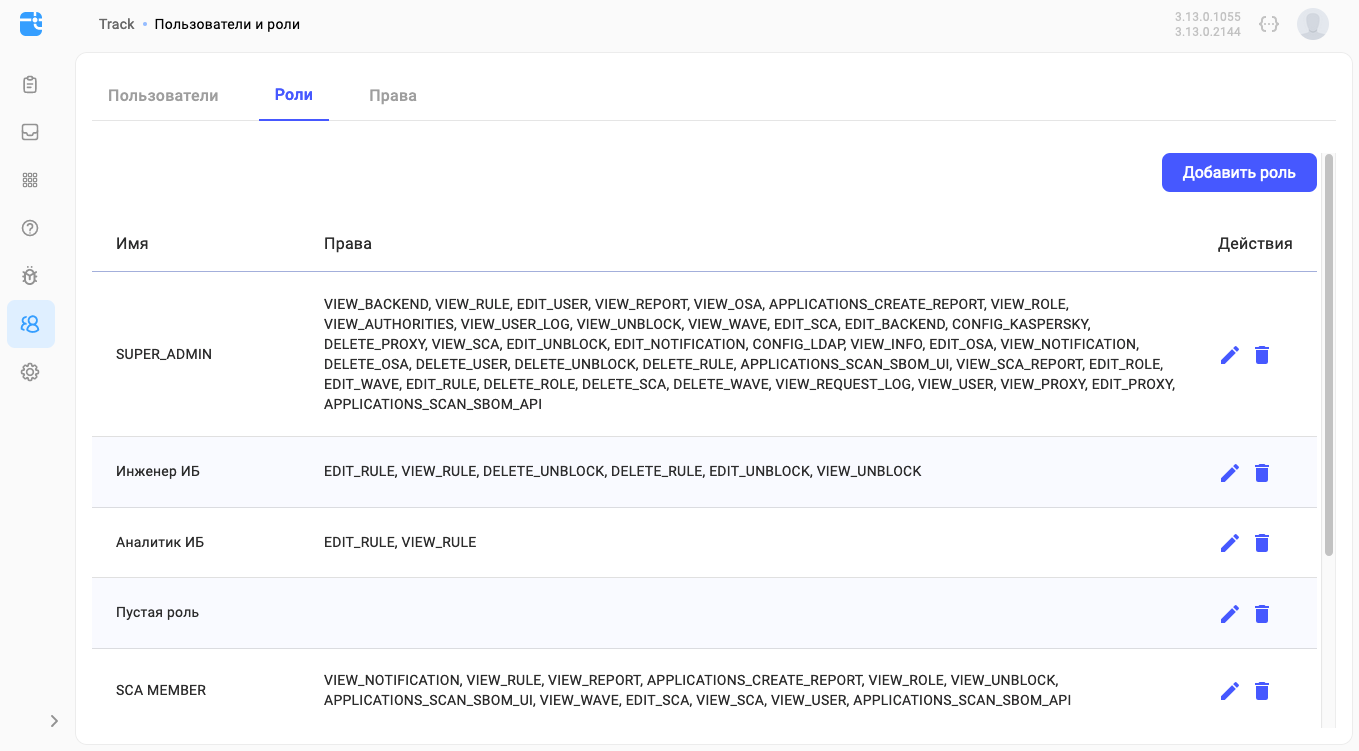

Роли пользователей¶

В системе существует три предустановленных роли пользователей, которые можно редактировать, как и все вновь созданные роли:

- SUPER_ADMIN.

- Инженер ИБ.

- Аналитик ИБ.

Все роли пользователей в системе разделяются на:

- Глобальные, то есть относящиеся ко всем объектам в системе (ко всей системе в целом).

- Относящиеся только к некоторым конкретным объектам в системе (локальные), например, к одному или нескольким репозиториям, менеджерам репозиториев, командам или приложениям.

Например, предустановленная роль Аналитик ИБ, присвоенная пользователю на глобальном уровне, позволит ему работать со всеми политиками в системе, а та же самая предустановленная роль Аналитик ИБ, присвоенная на уровне конкретного репозитория, позволит работать только с политиками для этого конкретного репозитория.

Также система предоставляет гибкий механизм управления ролями, включающий в себя:

- Создание новых ролей.

- Редактирование ролей.

- Удаление ролей.

- Присваивание созданных ролей пользователям.

Система не требует от пользователей доступа к СУБД и настройкам самой системы, кроме администраторов, занимающихся сопровождением самой системы.

Создание, редактирование и удаление ролей¶

Выберите пункт Пользователи и роли в меню слева, а затем подпункт Права и роли, чтобы посмотреть список существующих в системе ролей.

Для каждой роли указаны ее название и присвоенные ей в системе права. Более подробная информация о правах доступа приведена в разделе «Права доступа».

Название роли и права можно отредактировать:

- Нажмите на кнопку

, расположенную справа в строке роли.

, расположенную справа в строке роли. - На странице Редактирование роли отметьте необходимые для роли права и нажмите на кнопку Сохранить.

Примечание

Отдельные права дают возможность просматривать, редактировать, создавать или удалять объекты определенного типа в системе. Например, для просмотра ролей в системе у пользователя должны быть права Просмотр списка ролей. Для редактирования прав роли у пользователя, редактирующего роль, должны быть права Редактирование роли (изменение имени, добавление прав). Для удаления роли у пользователя, удаляющего роль, должны быть права Деактивация роли.

В случае отсутствия прав на просмотр и совершение операций с объектами определенного типа или на работу с конкретными объектами в системе, пользователь либо не будет их видеть на соответствующей странице, либо будет их видеть, но получать сообщение об отсутствии прав при попытке совершить какое-либо действие, либо будет видеть их в неактивном состоянии и не будет иметь возможности работать с элементами пользовательского интерфейса, позволяющими производить с этими объектами какие-либо действия.

Например, в случае отсутствия прав на просмотр правил в системе (Просмотр правил/политик), пользователь будет видеть пустую страницу Политики.

Роль можно удалить, нажав на кнопку  в ее строке.

в ее строке.

Для создания роли в системе:

- Нажмите на кнопку + Создать роль странице Права и роли.

- На странице Создание роли введите имя новой роли, отметьте необходимые для нее права и нажмите на кнопку Сохранить.

Вновь созданная роль появится в списке ролей в системе.

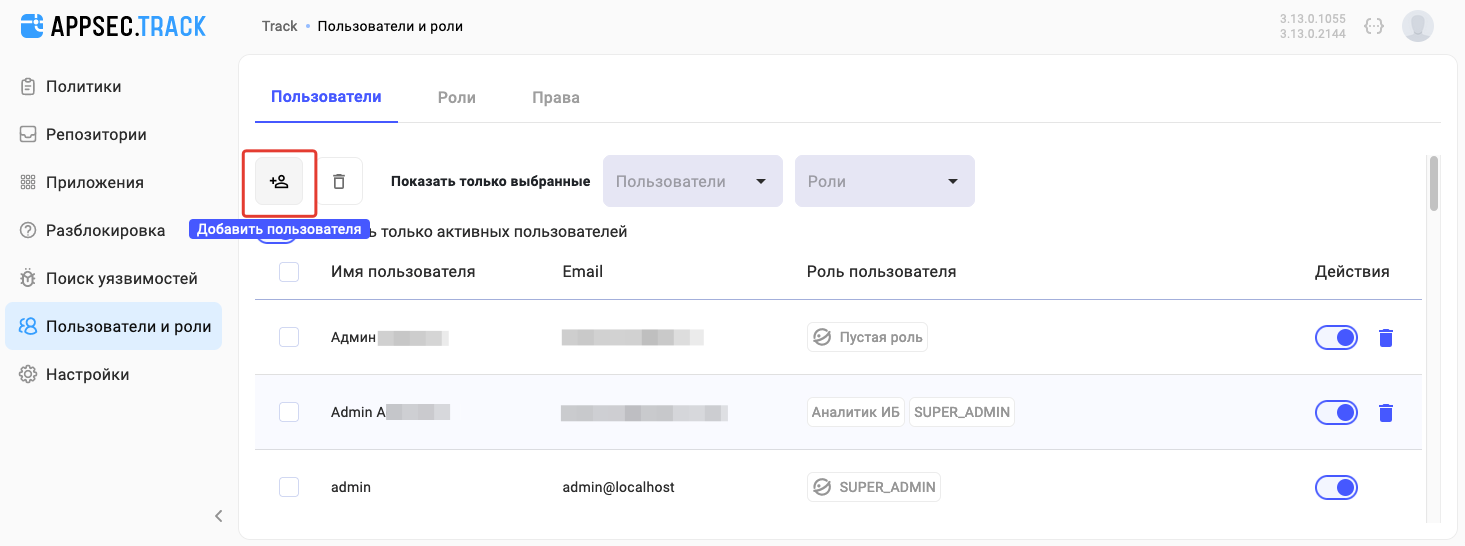

Пользователи¶

Список пользователей¶

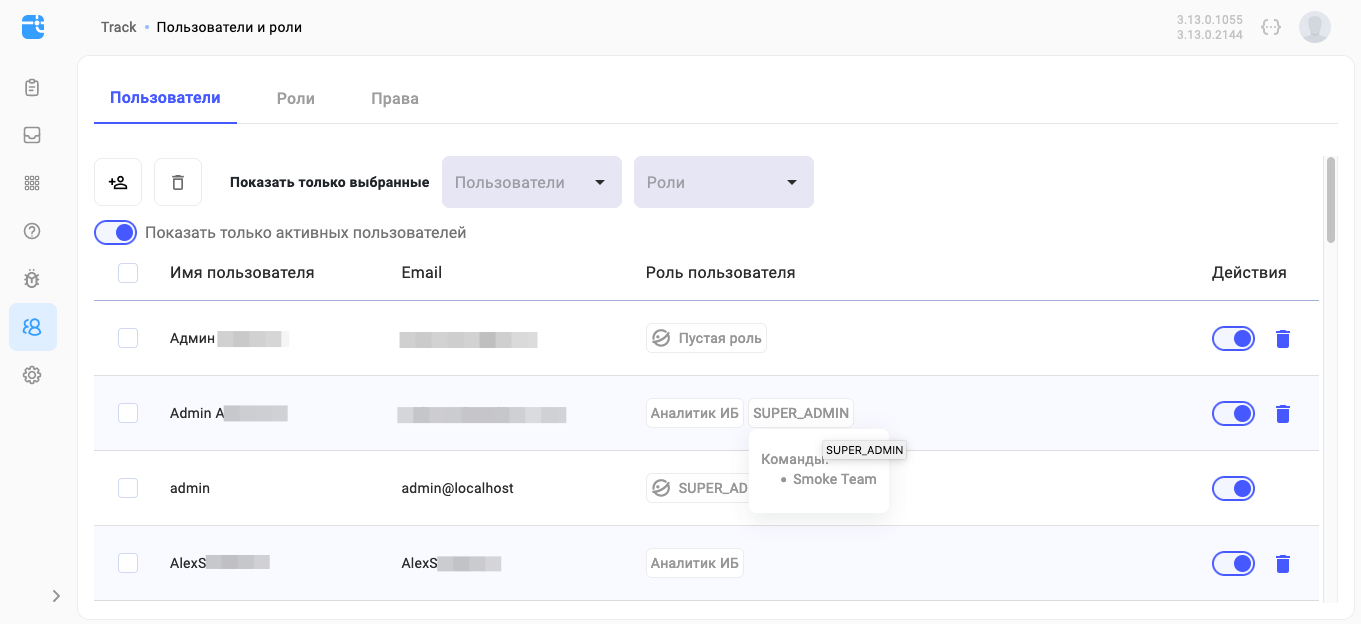

Выберите пункт Пользователи и роли в меню слева, а затем подпункт Пользователи, чтобы посмотреть список существующих в системе пользователей. Для каждого пользователя указаны его имя и присвоенные ему в системе роли.

Пользователей можно отфильтровать по статусу в системе (активен/неактивен), по именам, по ролям в системе и по доменам LDAP.

Глобальные роли в столбце Роль пользователя отмечены значком  и относятся ко всей системе в целом.

и относятся ко всей системе в целом.

Наведите курсор мыши на локальную роль пользователя, чтобы увидеть список объектов в системе, для которых эта роль присвоена пользователю.

Присваивание ролей пользователям¶

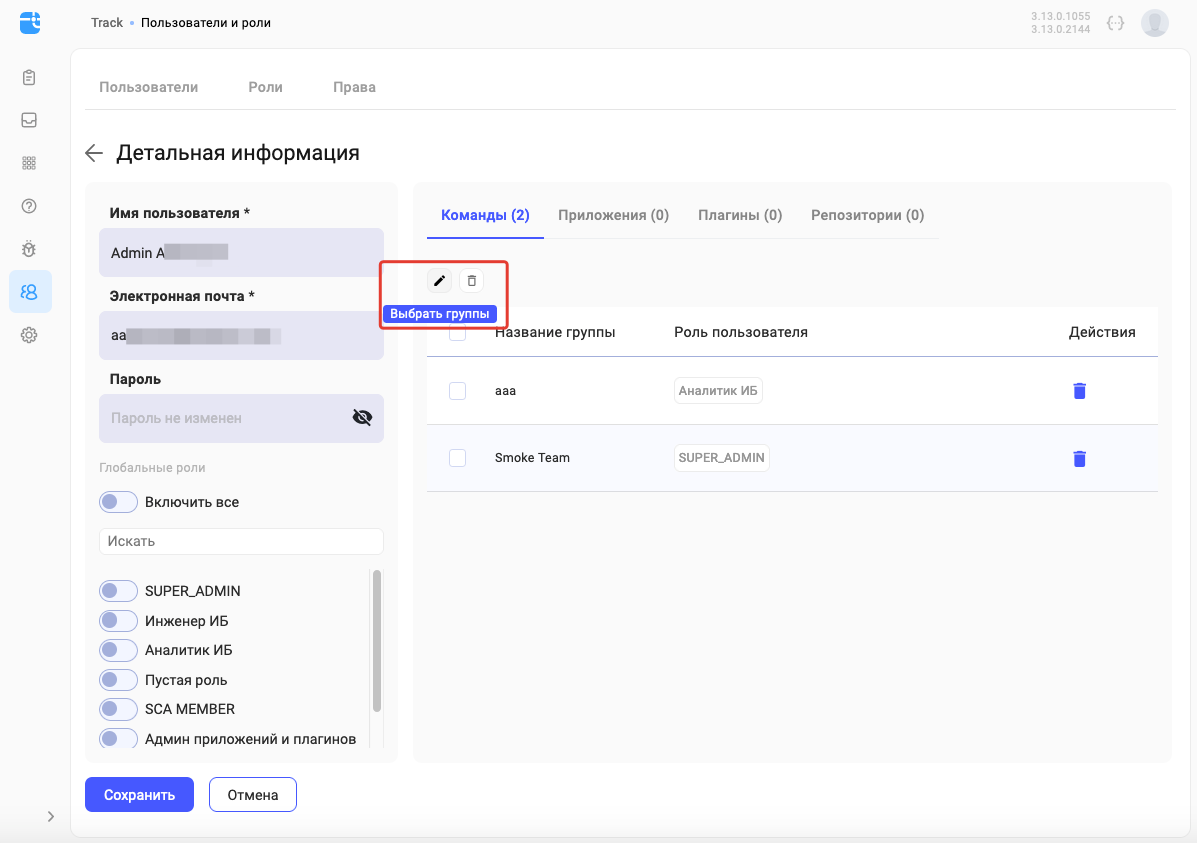

Роль(и) пользователя в системе можно изменить, нажав на строку пользователя.

На странице редактирования пользователя Детальная информация можно выбрать для пользователя глобальные роли из списка слева внизу.

Также на странице Детальная информация добавьте и/или удалите необходимые для пользователя локальные роли на вкладках Команды, Приложения, Плагины и Репозитории, нажав на расположенные слева вверху вкладки кнопки выбора или удаления.

В появившемся окне выберите необходимые объекты и права пользователя для работы с ними и нажмите на кнопку Добавить.

После присваивания пользователю глобальных и локальных ролей нажмите на кнопку Сохранить на странице редактирования пользователя Детальная информация.

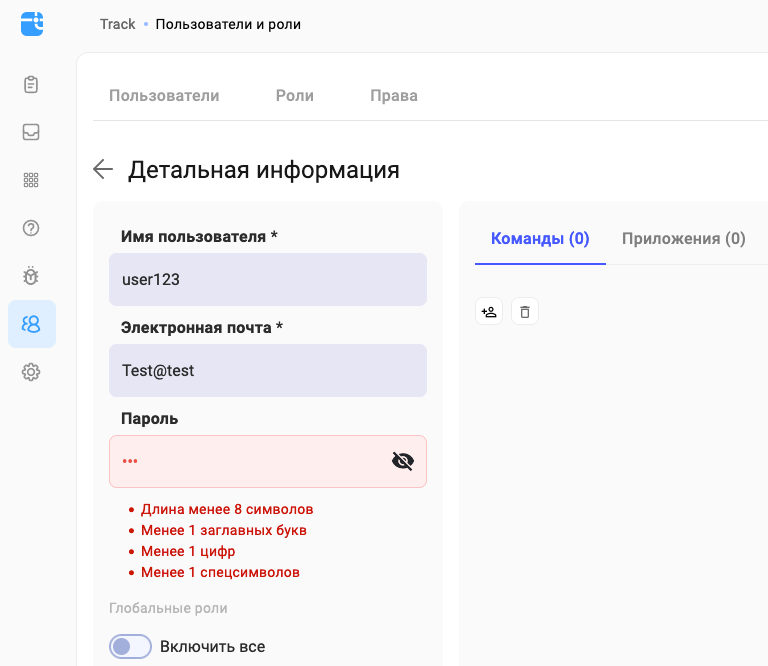

Изменение пароля пользователя¶

Пароль пользователя в системе можно изменить, нажав на строку пользователя.

На странице редактирования пользователя Детальная информация в поле Пароль введите новый пароль, отвечающий требованиям парольной политики, и нажмите на кнопку Сохранить.

Парольная политика¶

Для паролей пользователей в системе установлена парольная политика, согласно которой минимальная длина пароля должна составлять 15 символов, и при этом пароль должен соответствовать как минимум двум из трех следующих требований:

- Пароль должен содержать как минимум одну заглавную букву.

- Пароль должен содержать как минимум одну цифру.

- Пароль должен содержать как минимум один специальный символ.

После 10 неуспешных попыток авторизации происходит блокировка пользователя на 15 минут. В этом случае при попытке входа система выдаст сообщение «Пользователь временно заблокирован».

Для пользователей, созданных в системе до введения парольной политики, установлено следующее правило миграции: установленные парольной политикой требования не применяются до первой смены пароля.

Все параметры парольной политики задаются в конфигурационном файле application.yml, соответствующий фрагмент файла приведен ниже:

password:

min-length: 15

min-lowercase: 1

min-uppercase: 1

min-digits: 1

min-symbols: 1

login-max-attempts: 10

failure-timeout: 15m

Каждому из параметров в конфигурационном файле application.yml нельзя в отдельности присвоить значение 0. Возможно одновременное присваивание всем параметрам значения 0, в этом случае парольная политика в системе не будет применяться.

Активация/деактивация пользователя¶

Активировать/деактивировать пользователя в системе можно, нажав на переключатель  в столбце Действия в строке пользователя.

в столбце Действия в строке пользователя.

Добавление пользователя¶

Чтобы создать нового пользователя в системе, выберите пункт Пользователи и роли в меню слева, а затем подпункт Пользователи и нажмите кнопку Добавить пользователя.

На странице Создание пользователя введите имя, адрес электронной почты, пароль нового пользователя, отвечающий требованиям парольной политики, задайте необходимые для пользователя глобальные и локальные роли и нажмите на кнопку Сохранить.

Примечание

Адрес электронной почты пользователя используется в качестве логина и может содержать только цифры, английские буквы, а также символы «@», «_», «-» и «.». Адрес электронной почты пользователя должен быть уникальным в системе.

Примечание

Имя пользователя является дополнительным параметром, позволяющим идентифицировать пользователя в системе, и может не быть уникальным.

Примечание

Добавление LDAP-пользователей происходит автоматически при их авторизации.

Удаление пользователя¶

Чтобы удалить пользователя, нажмите на кнопку  в соответствующей ему строке. Можно удалить как неактивного, так и активного пользователя, в том числе в момент его работы в системе, при этом текущий сеанс работы удаленного пользователя будет прерван.

в соответствующей ему строке. Можно удалить как неактивного, так и активного пользователя, в том числе в момент его работы в системе, при этом текущий сеанс работы удаленного пользователя будет прерван.

После удаления пользователь не сможет авторизоваться в системе. При удалении пользователя из системы удаляется любая связанная с ним информация, кроме информации на странице Лог действий пользователей.

Существует возможность после удаления пользователя создать в системе нового пользователя с таким же именем.

Примечание

В системе нельзя удалить пользователя admin@localhost с ролью SUPER_ADMIN.

Кроме того, пользователь не может удалить сам себя.