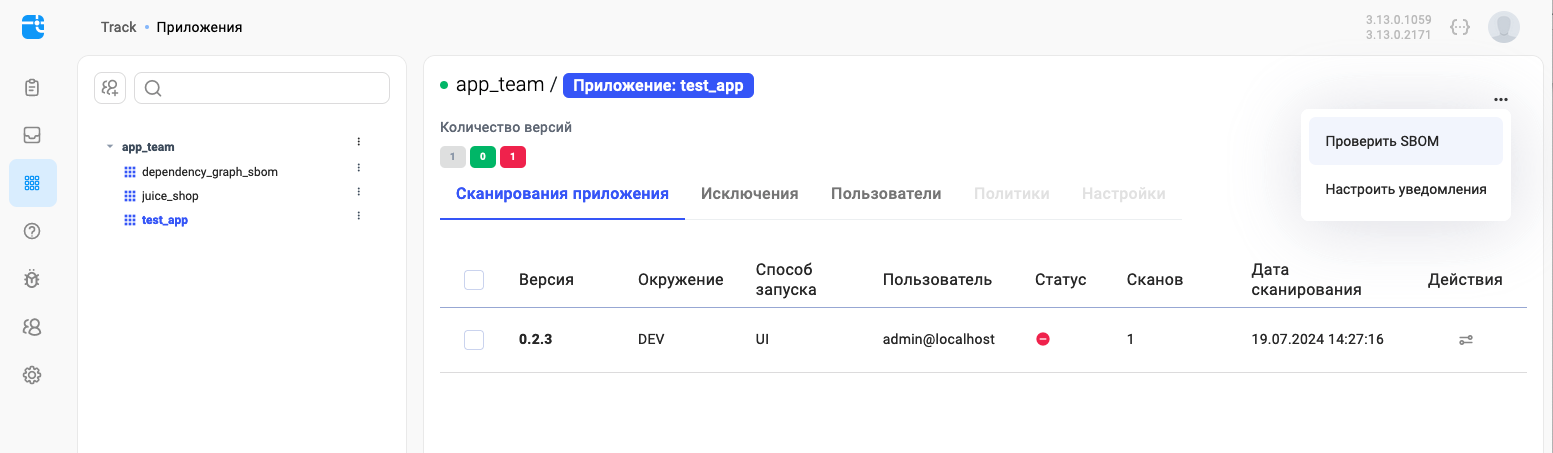

Приложения¶

Выберите пункт Приложения в меню слева, чтобы посмотреть список входящих в систему команд разработки и их приложений.

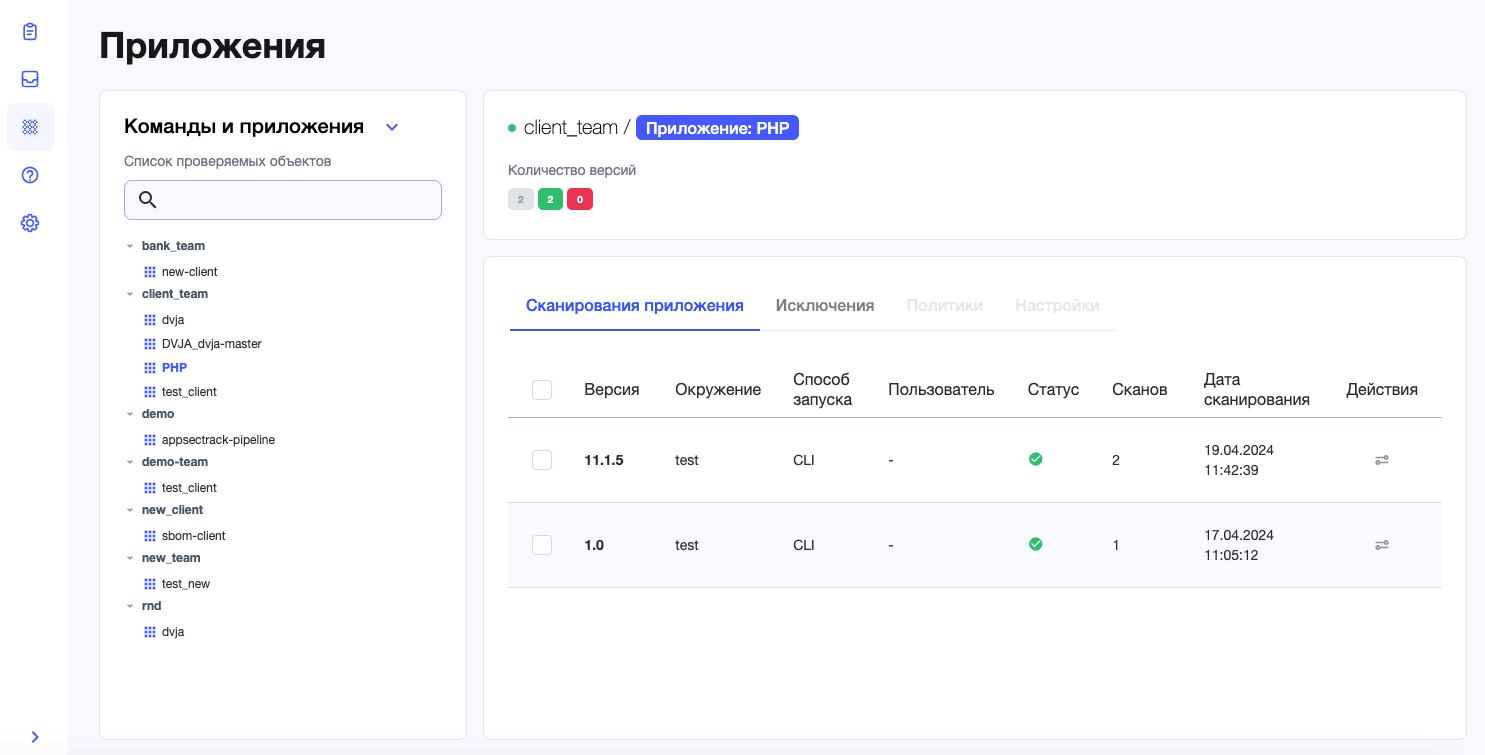

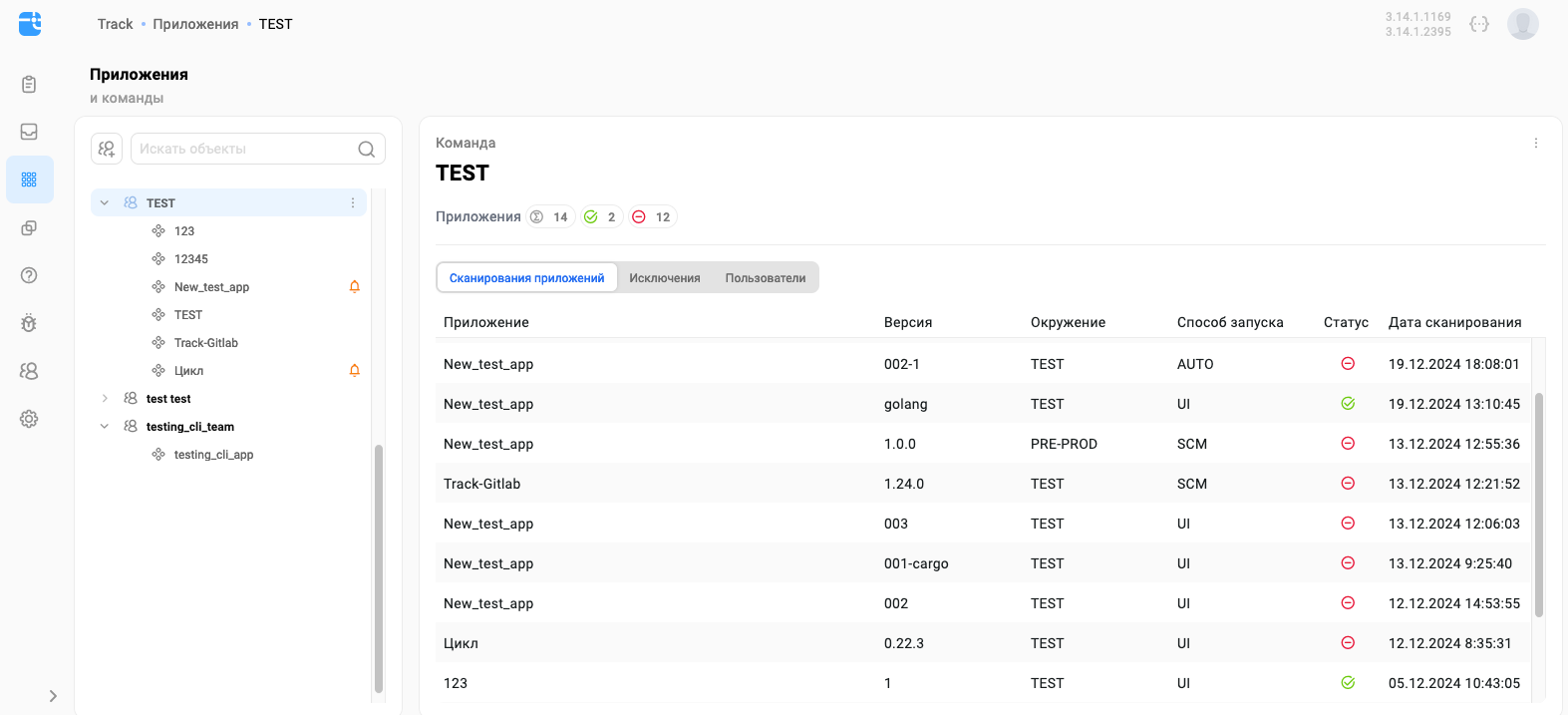

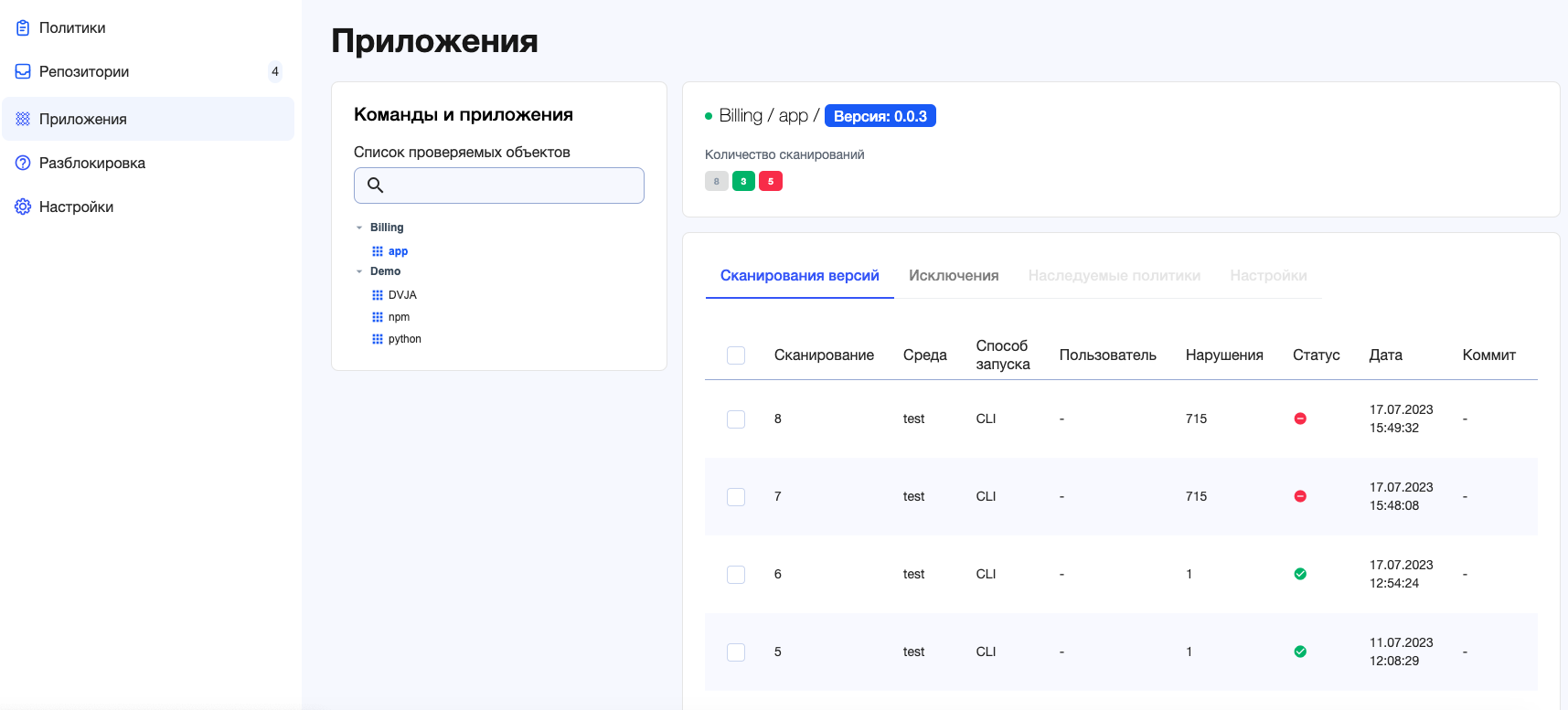

Страница Приложения состоит из нескольких частей:

- Слева расположен иерархический список, в котором представлены команды разработки и их приложения.

- Справа вверху приводятся сведения о выбранном в списке объекте.

- Также справа расположены вкладки для работы с выбранным объектом:

- Для команды - Сканирования приложений, Исключения и Пользователи.

- Для приложения - Сканирования приложения, Исключения, Пользователи, Авторы и Настройки.

Добавление команды¶

Чтобы добавить команду через пользовательский интерфейс, выберите пункт Приложения в меню слева и нажмите кнопку Добавить  .

.

В появившемся окне введите имя создаваемой команды и нажмите на кнопку Создать.

Удаление команды¶

Чтобы удалить команду, в списке команд и приложений нажмите на расположенный справа от имени команды значок  , в появившемся меню выберите пункт Удалить команду и подтвердите это действие в диалоговом окне.

, в появившемся меню выберите пункт Удалить команду и подтвердите это действие в диалоговом окне.

Вместе с командой будут удалены все ее приложения.

Добавление приложения¶

Чтобы добавить приложение в команду через пользовательский интерфейс, нажмите на расположенный справа от имени команды значок  и в появившемся меню выберите пункт Создать приложение.

и в появившемся меню выберите пункт Создать приложение.

В появившемся окне введите имя создаваемого приложения и нажмите на кнопку Создать.

Удаление приложения¶

Чтобы удалить приложение, в списке команд и приложений нажмите на расположенный справа от имени приложения значок  , в появившемся меню выберите пункт Удалить и подтвердите это действие в диалоговом окне.

, в появившемся меню выберите пункт Удалить и подтвердите это действие в диалоговом окне.

Сканирования приложений¶

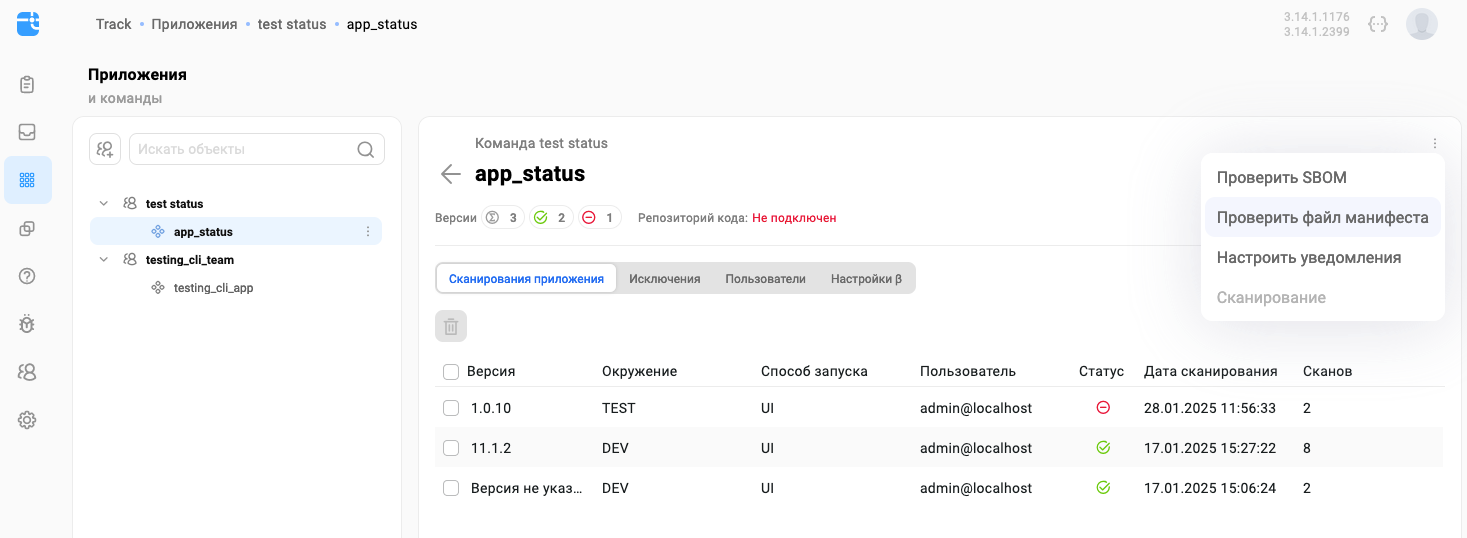

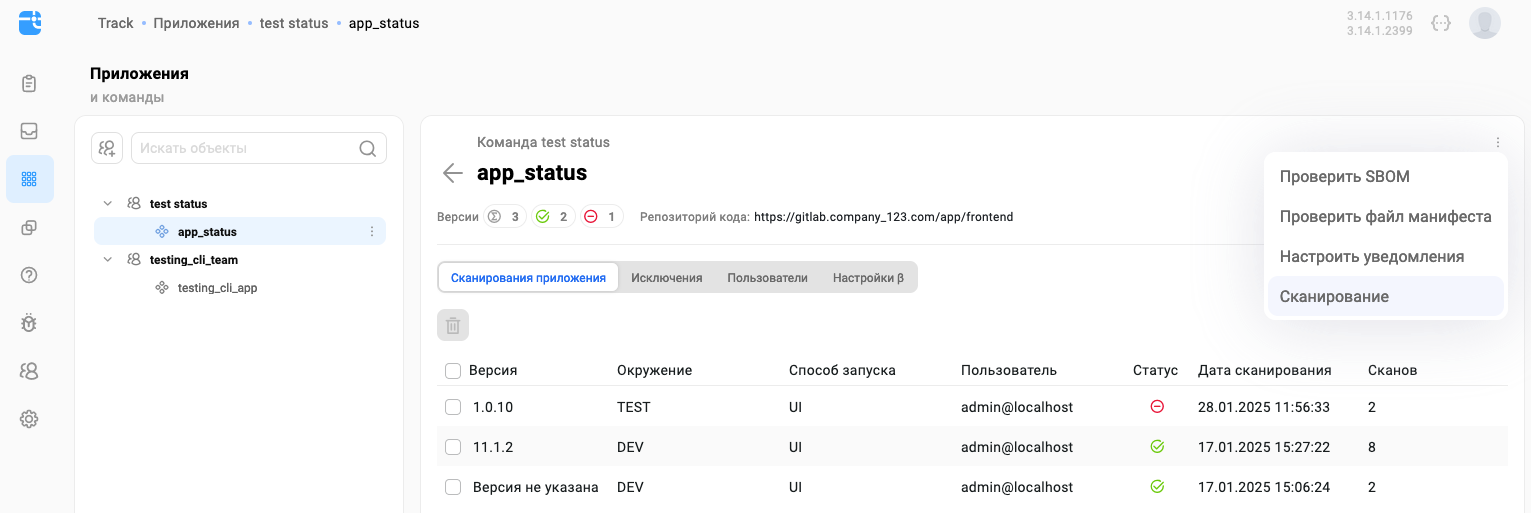

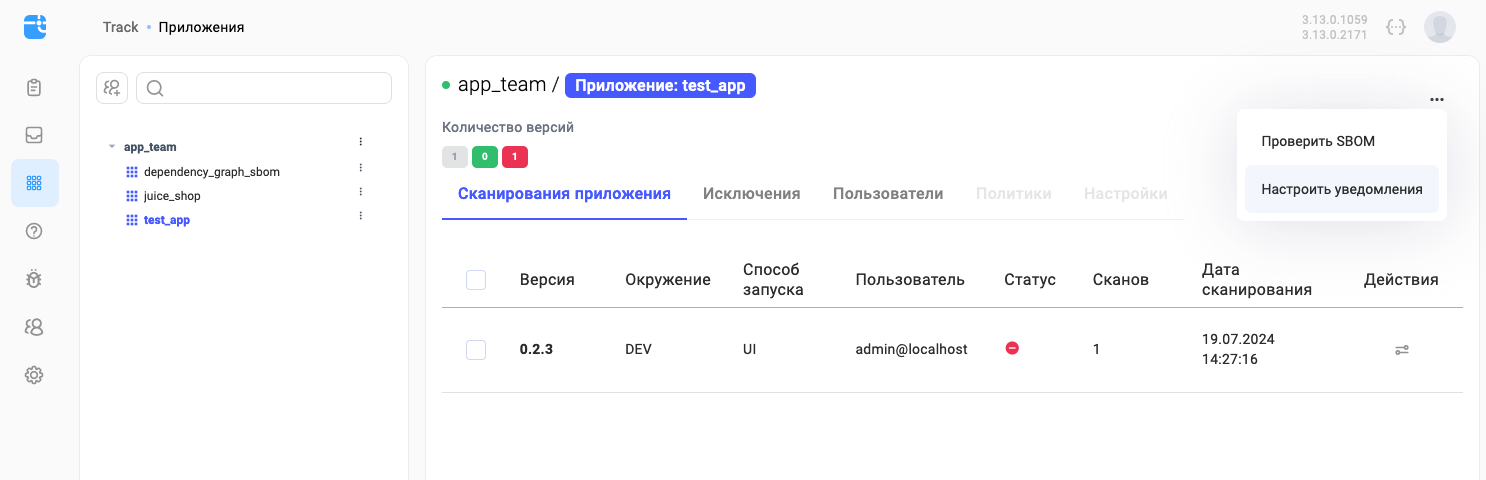

На первой вкладке страницы Приложения представлен лог сканирований, содержащий информацию обо всех произведенных сканированиях, относящихся к выбранному в списке команд и приложений объекту.

Для выбранной команды в списке сканирований указаны имя приложения и его версия, среда сканирования, способ запуска (CLI – запуск из командной строки, UI – запуск из пользовательского интерфейса, SCM – сканирование git-репозитория, AUTO – автоматический запуск, см. раздел «Непрерывное сканирование»), статус результата сканирования (заблокирован/не заблокирован), дата и время последнего сканирования данной версии приложения.

При нажатии на строку с информацией о приложении и его версии на экране появится детальная информация о каждом из проведенных сканирований этой версии, включая информацию о количестве найденных нарушений и о просканированном коммите приложения.

Для выбранного приложения в списке сканирований указаны версия приложения, среда сканирования, способ запуска (CLI – запуск из командной строки, UI – запуск из пользовательского интерфейса, AUTO – автоматический запуск, см. раздел «Непрерывное сканирование»), имя пользователя, запустившего сканирование, статус результата сканирования (заблокирован/не заблокирован), количество выполненных сканов данной версии приложения, дата и время последнего сканирования данной версии приложения. В конце строки расположен значок  , нажав на который можно настроить мониторинг приложения, см. раздел «Непрерывное сканирование».

, нажав на который можно настроить мониторинг приложения, см. раздел «Непрерывное сканирование».

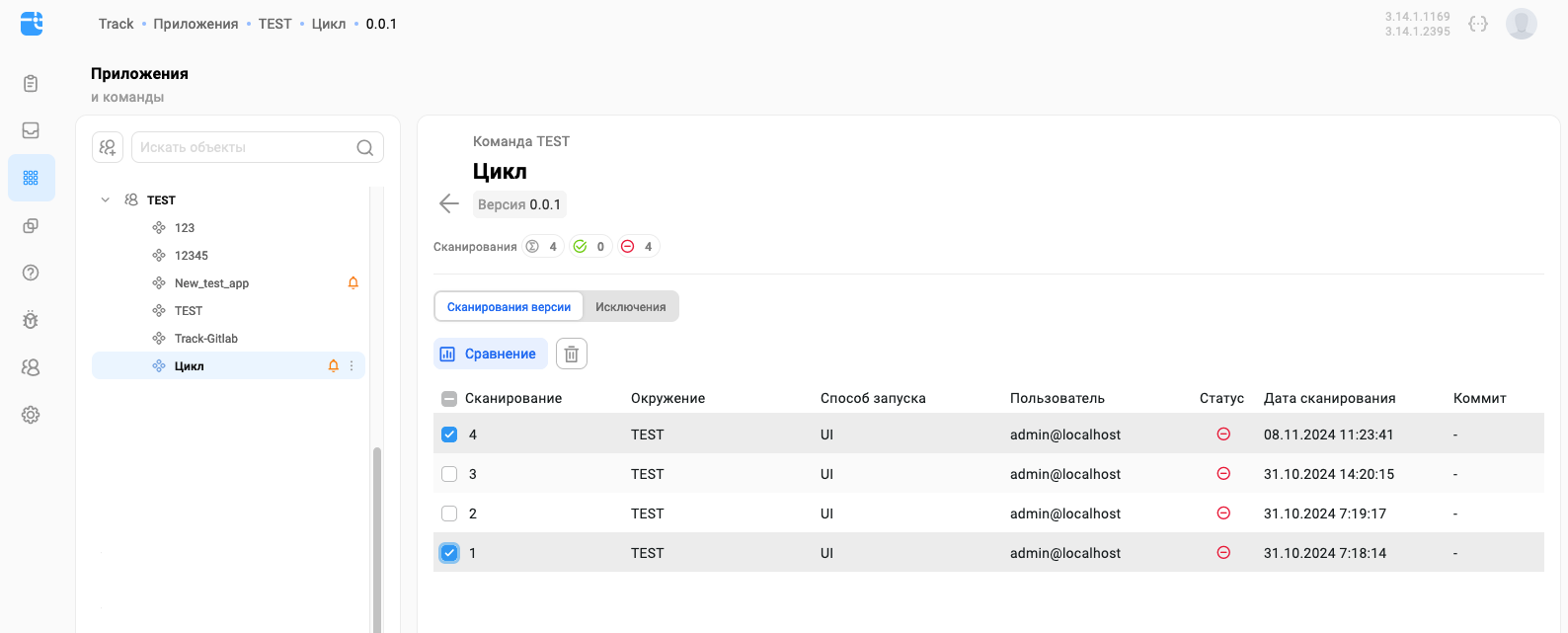

При нажатии на строку с информацией о версии приложения на экране появится детальная информация о каждом из проведенных сканирований этой версии, включая информацию о просканированном коммите приложения.

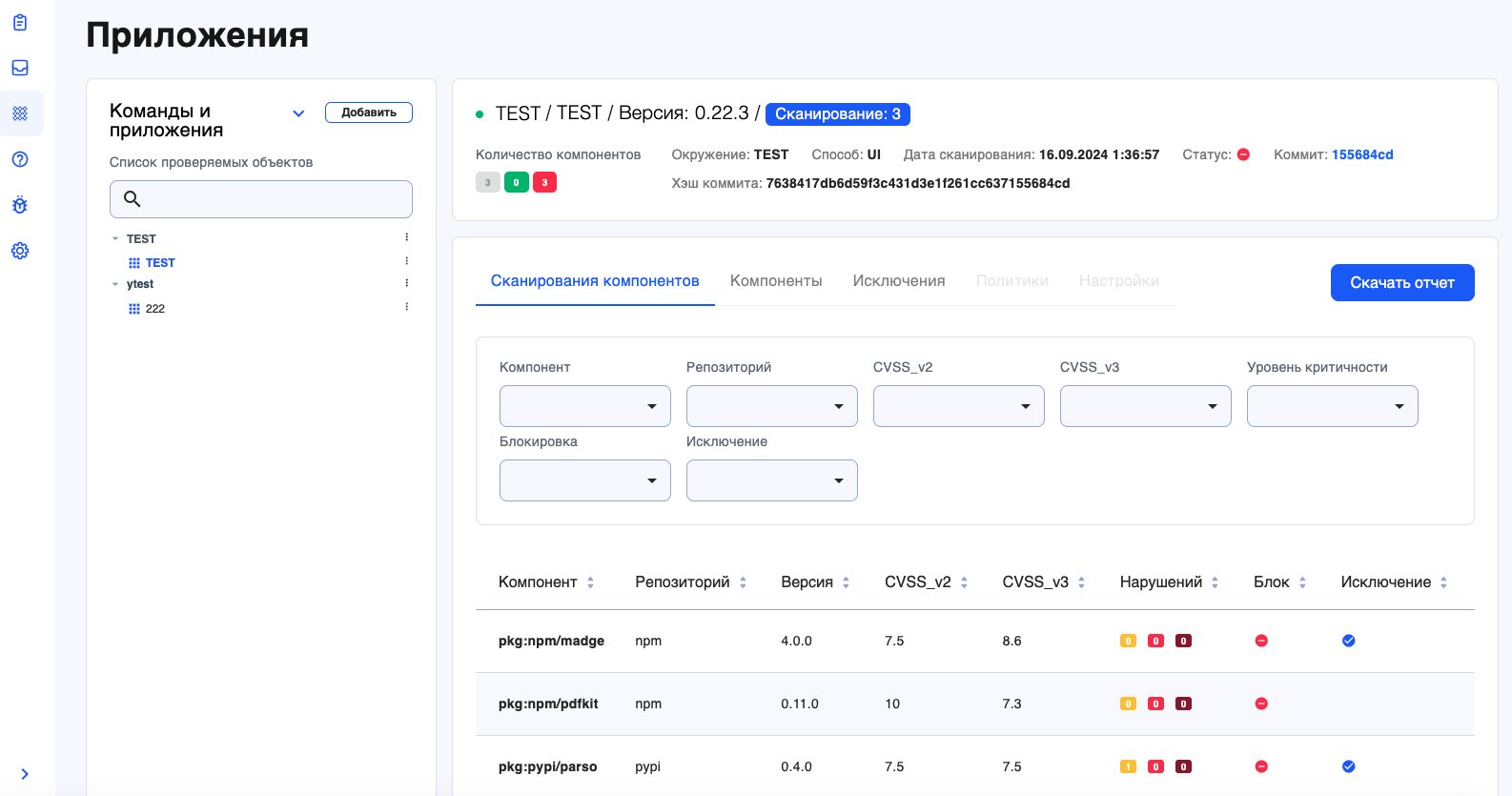

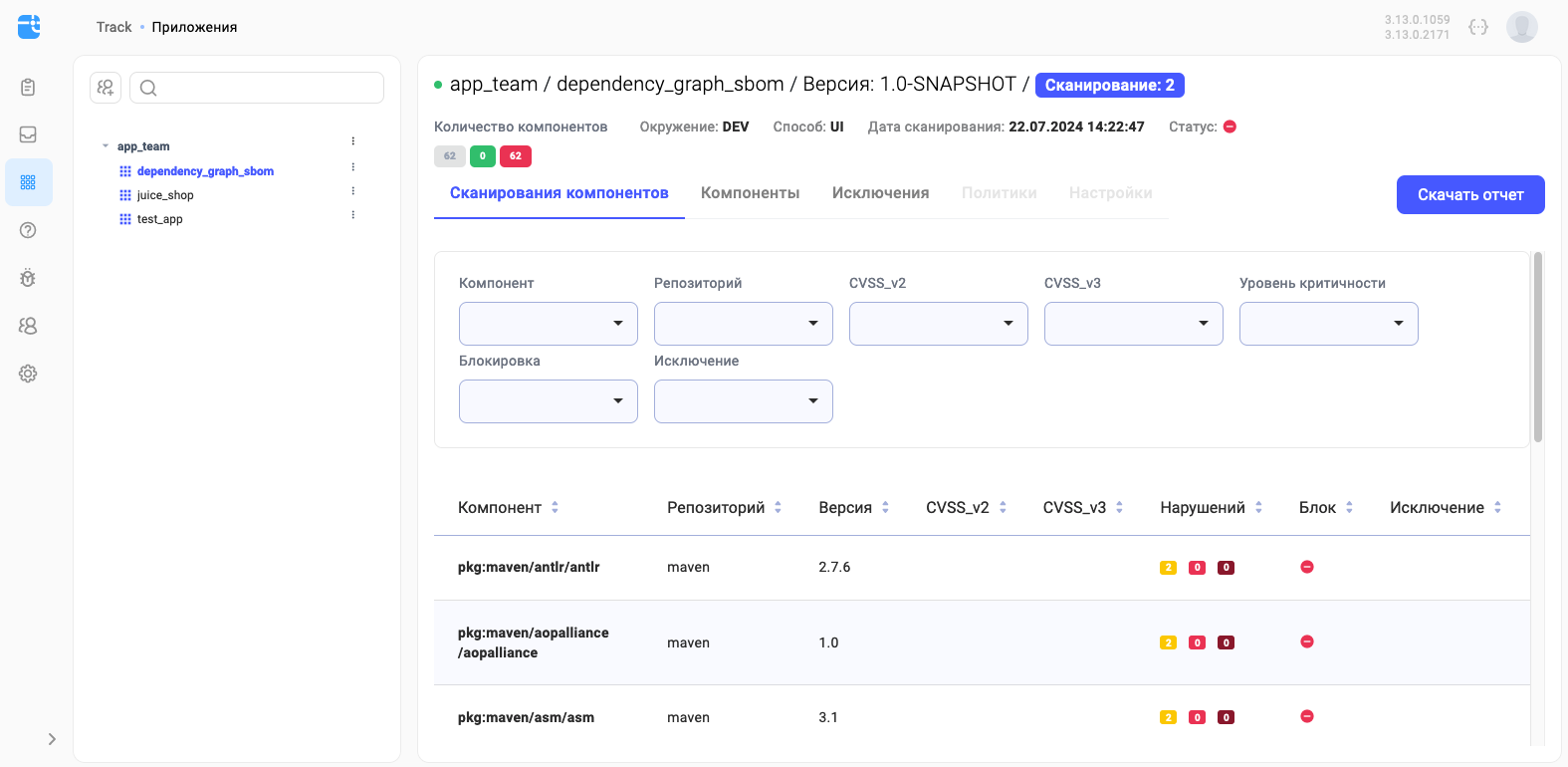

При нажатии на строку с информацией о сканировании версии приложения открывается страница с информацией о каждом просканированном компоненте.

Для каждого компонента указаны:

- PURL компонента.

- Репозиторий, где он расположен.

- Версия.

- CVSS v2 и v3 оценки критичности найденных в нем уязвимостей.

- Нарушения политик (количество и критичность).

- Наличие блокировок, вызванных найденными нарушениями.

- Исключения, относящиеся к данному компоненту в системе.

При нажатии на ссылку в поле Коммит в верхней части экрана произойдет переход на сборку приложения в соответствующем инструменте, например GitLab или TeamCity.

При нажатии на строку с информацией о компоненте в таблице Сканирования на экране появится страница, содержащая детальную информацию о нем, см. раздел «Информация о компоненте».

Отчеты о сканировании¶

Для скачивания отчета о результатах сканирования версии приложения в необходимом формате нажмите на кнопку Скачать отчет и выберите из выпадающего списка пункт В формате HTML/PDF/JSON. Отчет содержит информацию о версии приложения, просканированных компонентах, количестве нарушений политик, заблокированных компонентах, исключениях, нарушенных правилах и найденных уязвимостях.

Существует возможность формирования содержания отчета о сканировании с помощью фильтров, расположенных на вкладке Сканирования компонентов. Если фильтры были установлены, отчет будет содержать информацию только о тех компонентах, которые отвечают заданным в фильтрах условиям. Информация о нарушениях и уязвимостях прочих компонентов не будет включена в отчет.

Примечание

Начиная с версии 3.11.0, формат экспорта отчета о сканировании в JSON совместим с DefectDojo, что позволяет настроить импорт результатов с использованием API или производить импорт в ручном режиме.

Примечание

Начиная с версии 3.12.0, доступ к отчетам о сканировании приложений зависит от значения переменной anonymousScaReport в конфигурационном файле application.yml. Если эта переменная отсутствует или имеет значение true, отчеты доступны для всех пользователей, а при установленном значении false отчеты будут доступны только тем пользователям, у которых есть права доступа VIEW_SCA_REPORT для данного приложения.

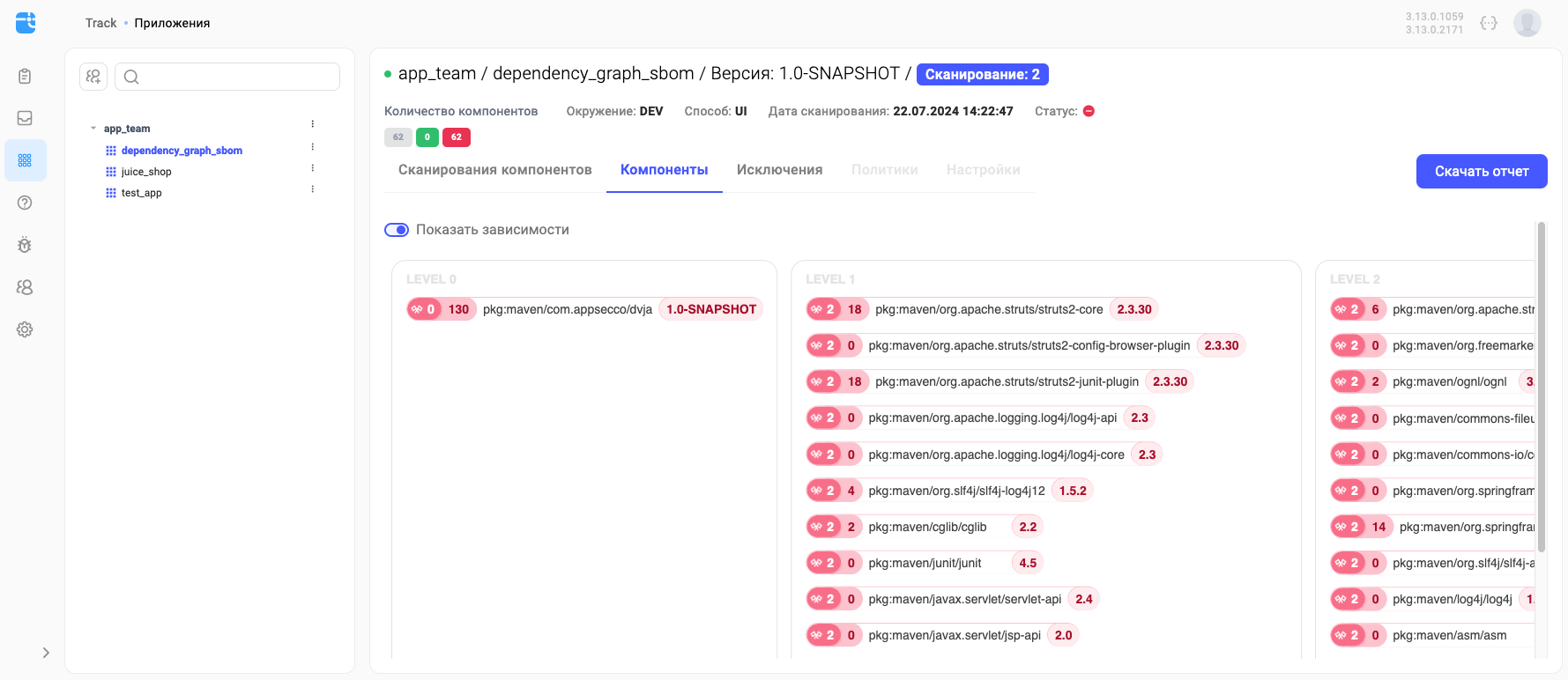

Прямые и транзитивные зависимости между компонентами приложения представлены на вкладке Компоненты, см. раздел «Дерево зависимостей между компонентами».

Сравнение двух сканирований¶

На странице с информацией о сканированиях версии приложения можно провести сравнение двух сканирований этой версии.

Для этого выберите в левой колонке два сканирования и нажмите на кнопку Сравнение.

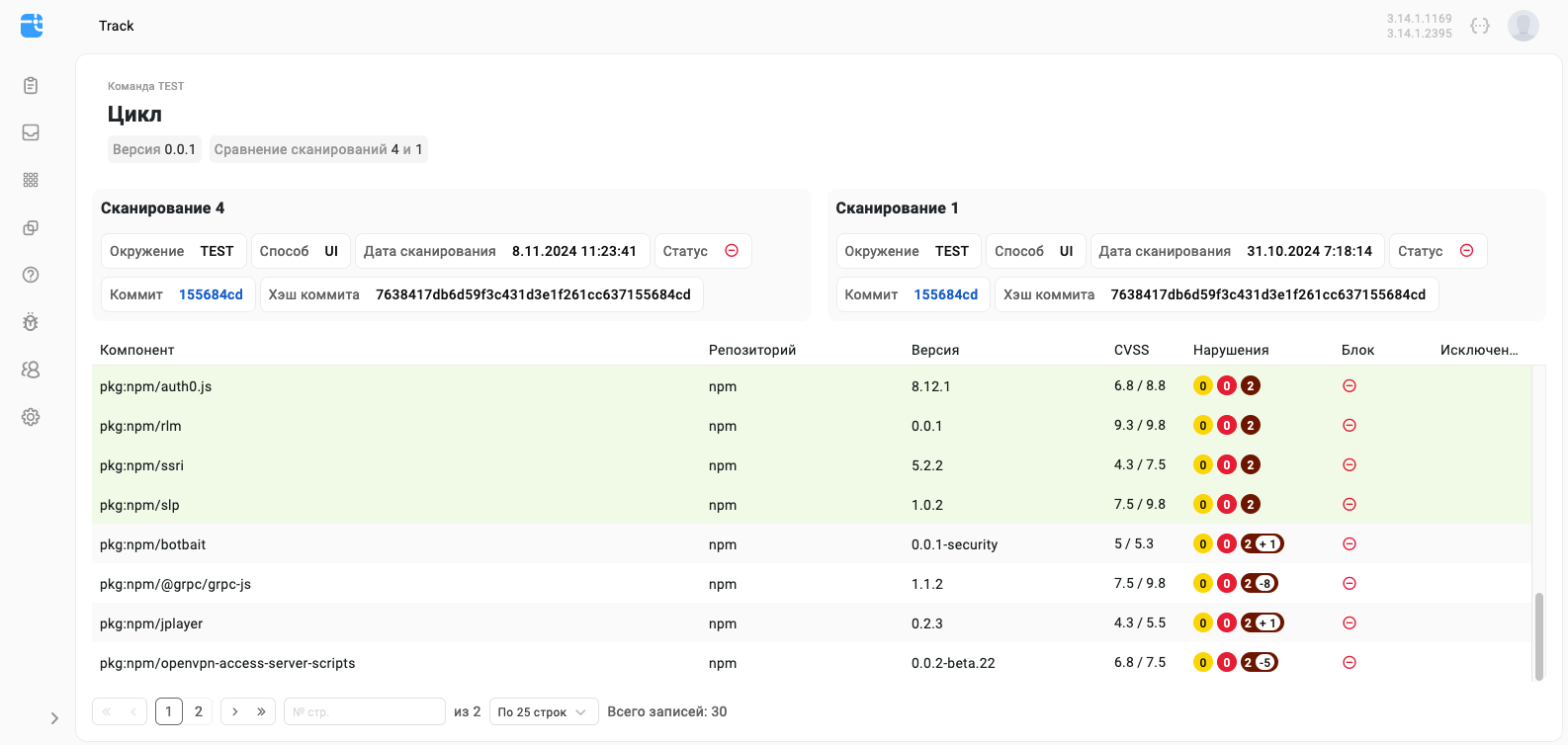

На появившейся странице Сравнение сканирований доступна детальная информация о каждом из двух сканирований, а также список компонентов, в котором:

- Компоненты, появившиеся только в более позднем из сканирований, отмечены зеленым цветом.

- Компоненты, присутствующие в обоих сканированиях, отмечены белым цветом.

- Компоненты, присутствовавшие только в более раннем из сканирований, отмечены красным цветом.

В столбце Нарушения приводится количество нарушений политик для каждого компонента. В случае изменения количества нарушений в компоненте между двумя сканированиями, эта разница также отражается вместе с количеством нарушений, например,  означает, что в более позднем сканировании появилось одно дополнительное нарушение.

означает, что в более позднем сканировании появилось одно дополнительное нарушение.

При нажатии на строку компонента на странице Сравнение сканирований в правой ее части появляется дополнительная панель Нарушения по уровням с информацией о всех нарушениях политик в данном компоненте.

Исключения¶

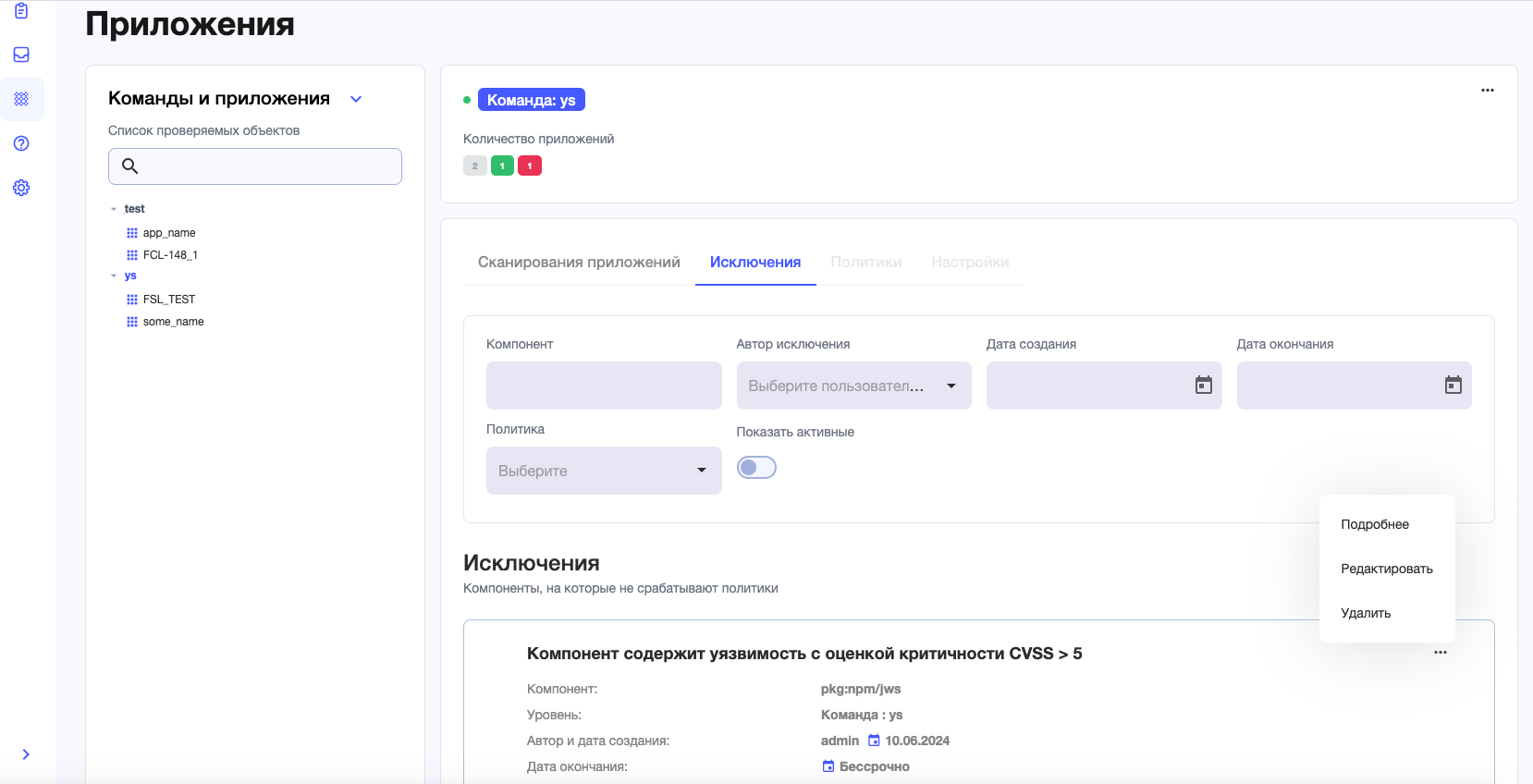

На вкладке Исключения страницы Приложения представлены все установленные на уровне команды и/или на уровне приложения исключения для компонентов, на которые не будут срабатывать политики.

Исключения можно отфильтровать, указав значения в полях Компонент, Автор исключения, Дата создания, Дата окончания, Политика, Активность.

Для просмотра дополнительной информации об исключении нажмите на значок « » в конце строки исключения.

» в конце строки исключения.

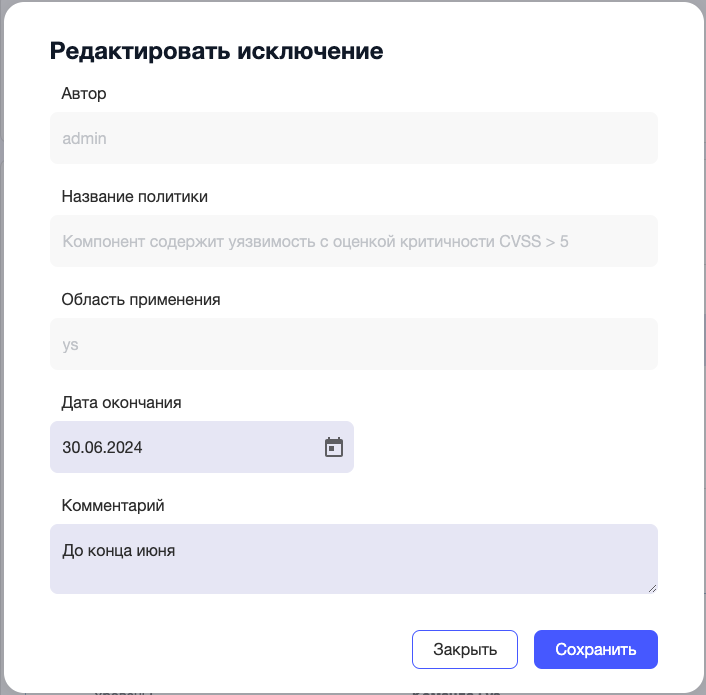

Исключение можно отредактировать, нажав на значок « » в строке исключения. В появившемся окне можно изменить дату окончания исключения и добавить комментарий. Чтобы сделать исключение бессрочным, оставьте поле Дата окончания пустым.

» в строке исключения. В появившемся окне можно изменить дату окончания исключения и добавить комментарий. Чтобы сделать исключение бессрочным, оставьте поле Дата окончания пустым.

Исключение можно удалить, нажав на значок « » в строке исключения и подтвердив удаление в появившемся окне.

» в строке исключения и подтвердив удаление в появившемся окне.

Добавление исключения может быть произведено на странице информации о компоненте, см. раздел «Добавление исключения на странице информации о компоненте».

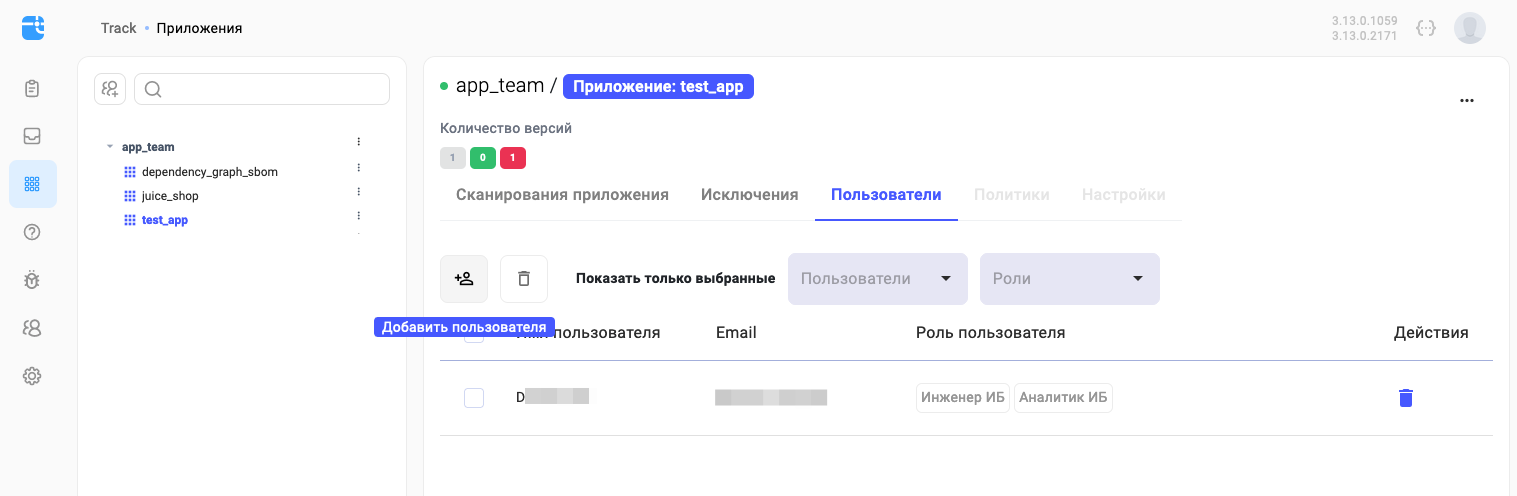

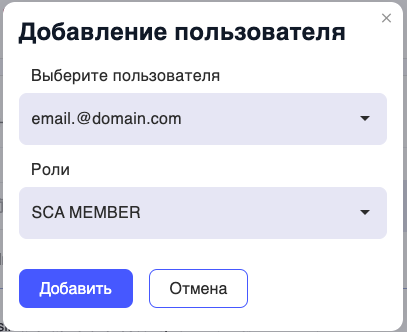

Пользователи¶

На вкладке Пользователи можно при наличии прав доступа просмотреть список пользователей, имеющих доступ к выбранному объекту (команде или приложению), а также производить стандартные действия по добавлению, удалению пользователей и присваиванию им локальных ролей, относящихся к выбранному объекту (см. детали в разделе «Пользователи и роли»).

Так, для добавления пользователя необходимо нажать на кнопку Добавить пользователя, в появившемся окне Добавление пользователя выбрать пользователя из числа существующих в системе, присвоить ему необходимую роль или роли и нажать на кнопку Добавить.

Примечание

Возможна ситуация, когда пользователю для работы с конкретным объектом будут присвоена роль SUPER_ADMIN. Таким образом, пользователь получит не только все права в своем объекте, но и некоторые глобальные права доступа в рамках всей системы в целом, например, EDIT/DELETE/VIEW_UNBLOCK для работы с запросами на разблокировку, а также другие глобальные права доступа к настройкам системы, таким как CONFIG_LDAP, CONFIG_KASPERSKY, VIEW_USER_LOG, VIEW_REQUEST_LOG, EDIT/DELETE/VIEW_PROXY, EDIT/DELETE/VIEW_BACKEND.

Эта возможность будет устранена в следующих релизах системы.

Непрерывное сканирование¶

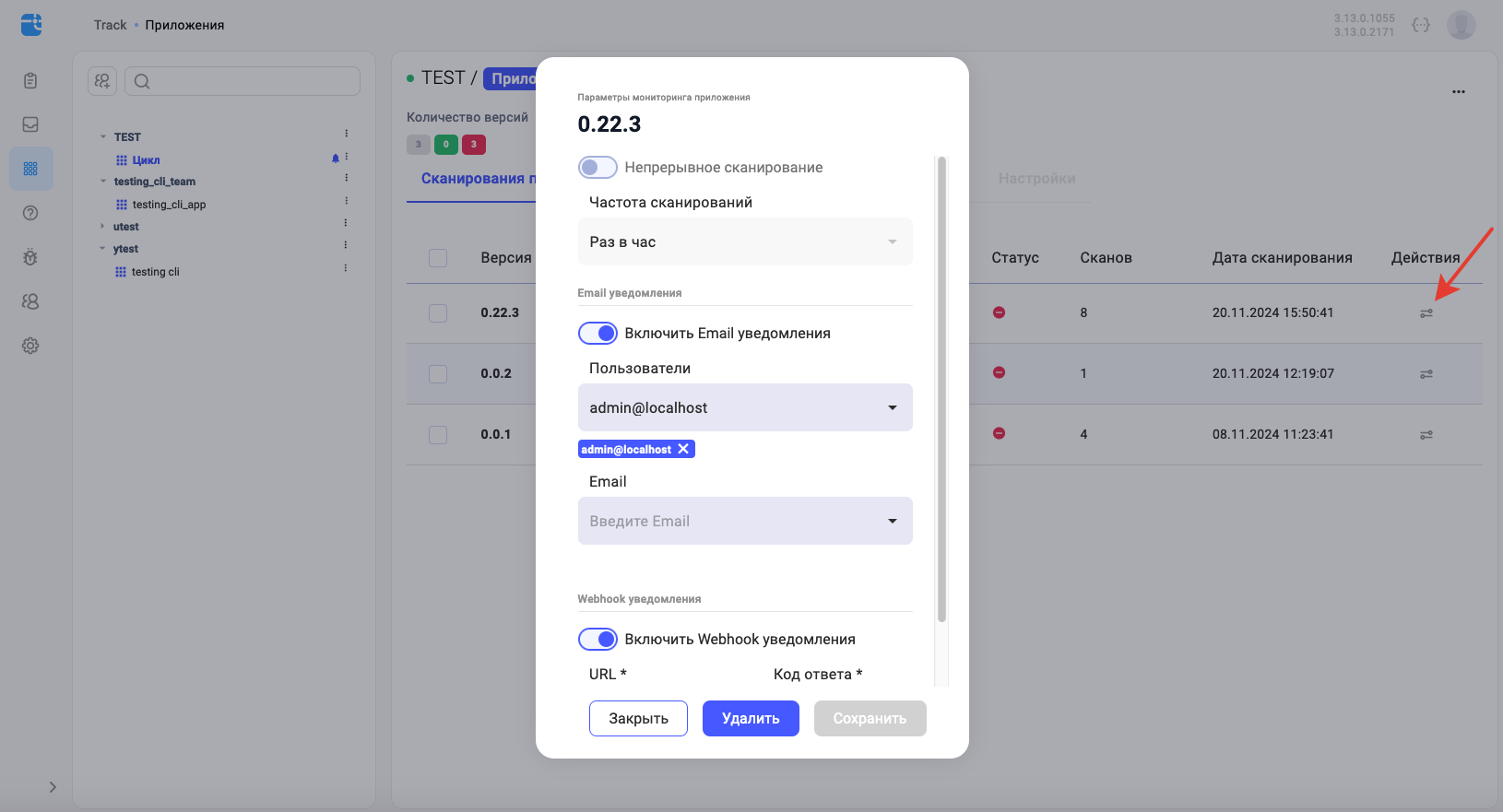

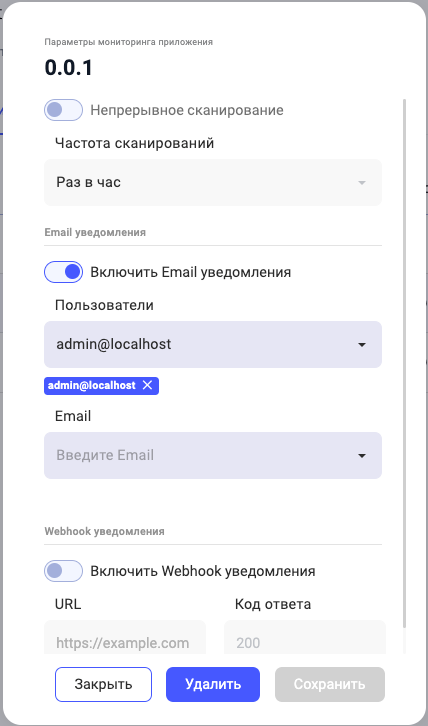

Система позволяет настроить мониторинг версии приложения с помощью механизма непрерывного автоматического сканирования.

Выберите приложение на странице Приложения.

В списке сканирований приложения выберите версию, для которой будет осуществляться непрерывное автоматическое сканирование. В конце строки выбранной версии нажмите на значок  .

.

В появившемся окне Параметры мониторинга задайте настройки непрерывного сканирования выбранной версии приложения.

- Флаг Непрерывное сканирование позволяет включить или выключить мониторинг версии приложения.

- Частота сканирований — значение этого параметра можно выбрать из выпадающего списка (Раз в час, Раз в сутки, Раз в неделю).

- Флаг Уведомления пользователей позволяет выбрать пользователей для рассылки уведомлений о результатах непрерывного автоматического сканирования.

- Получатели уведомлений — в этом поле из выпадающего списка можно выбрать пользователей AppSec.Track, которые будут получать уведомления о результатах непрерывного автоматического сканирования.

- Email — в этом поле можно указать дополнительные адреса электронной почты, на которые будут рассылаться уведомления о результатах непрерывного автоматического сканирования.

- Флаг Уведомления webhook позволяет настроить параметры рассылки webhook-уведомлений (см. раздел «Вебхуки»).

После установки параметров нажмите на кнопку Применить.

У версии приложения с установленным непрерывным сканированием в колонке Способ запуска после завершения первого автоматического сканирования будет указано значение AUTO.

Результаты выполненного автоматического сканирования версии приложения будут отображаться в виде новой записи в списке сканирований в следующих случаях:

- При возрастании критичности нарушений политик относительно результатов предыдущего сканирования.

- При изменении действия нарушенной политики на блокирующее относительно результатов предыдущего сканирования.

- При увеличении количества нарушений политик относительно результатов предыдущего сканирования.

При создании новой записи о результатах автоматического сканирования производится рассылка уведомлений выбранным пользователям и на указанные дополнительные адреса электронной почты в соответствии с заданными параметрами мониторинга приложения.

Уведомление содержит информацию о приложении, о нарушениях политик, ссылку на подробный отчет о сканировании, а также дату и время создания отчета.

При необходимости непрерывное сканирование можно отключить с помощью флага Непрерывное сканирование или удалить, нажав на кнопку Очистить настройки в окне Параметры мониторинга.

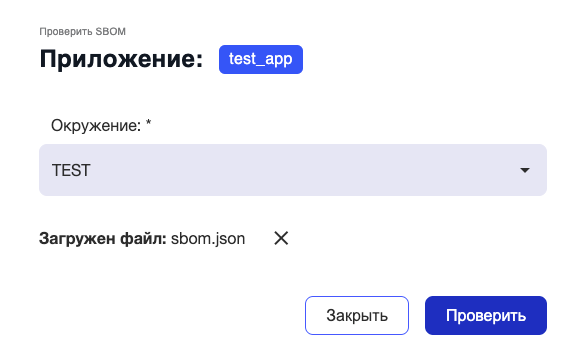

Сканирование SBOM¶

В системе можно провести сканирование файла SBOM, представленного в формате CycloneDX.

Выберите пункт Приложения в меню слева и в списке команд и приложений выберите приложение. В правом верхнем углу поля с информацией о выбранном приложении нажмите на значок  и в выпадающем меню выберите пункт Проверить SBOM.

и в выпадающем меню выберите пункт Проверить SBOM.

В появившемся окне Проверка SBOM выберите окружение и загрузите файл SBOM в соответствующих полях.

Для запуска сканирования нажмите кнопку Проверить.

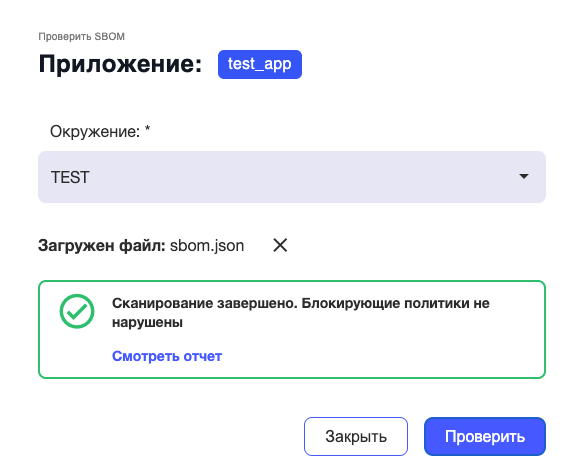

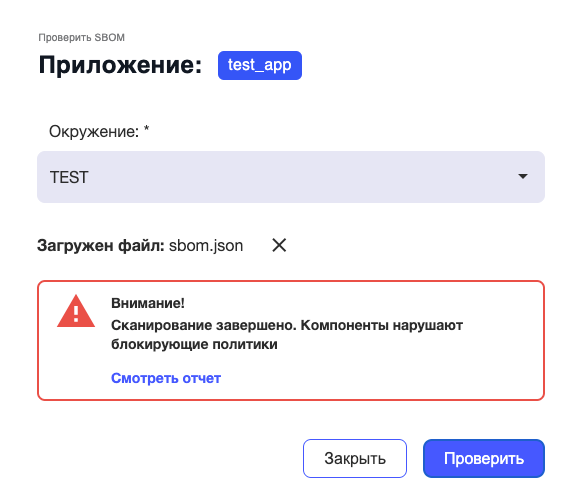

После завершения сканирования в окне появится краткое сообщение о его результатах.

Нажмите на кнопку Посмотреть отчет, чтобы ознакомиться с детальными результатами сканирования. На открывшейся странице можно найти результаты для всех компонентов, содержащихся в файле SBOM.

Если в системе были включены политики, блокирующие компоненты, перечисленные в файле SBOM, это будет отображено в кратком сообщении о результатах сканирования.

В этом случае на странице с детальными результатами сканирования можно определить количество нарушений политик для каждого из компонентов, а также посмотреть все блокировки.

Дерево зависимостей между компонентами¶

После завершения сканирования SBOM-файла приложения по нажатию кнопки Смотреть отчет система предоставит детальные результаты сканирования в виде отдельной строки на вкладке Сканирования компонентов для каждого из компонентов.

Компоненты сканируемого приложения в файле SBOM могут быть связаны между собой прямыми и транзитивными зависимостями. Вкладка Компоненты позволяет получить информацию о зависимостях между компонентами приложения.

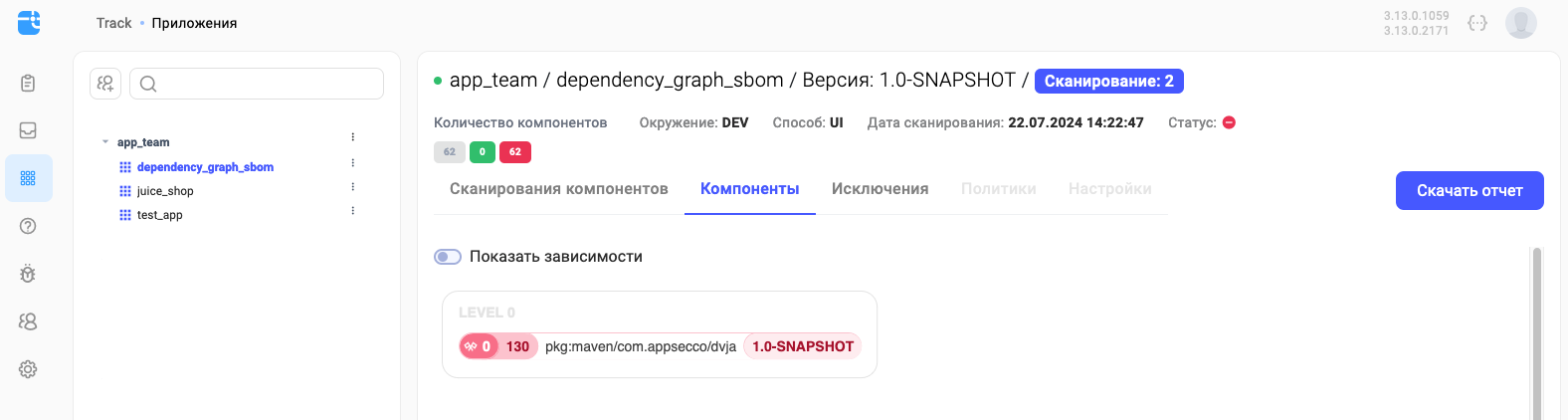

С помощью флага Показать зависимости можно вывести на экран существующие прямые и транзитивные зависимости в виде дерева зависимостей.

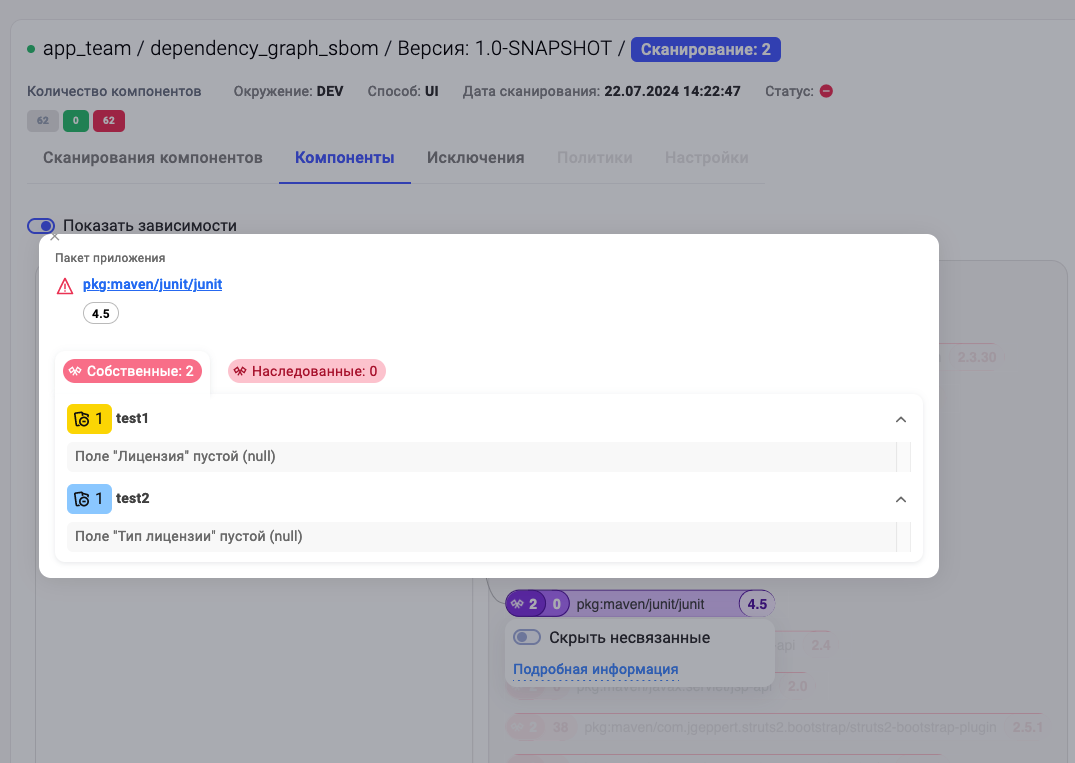

Нажмите на название компонента в дереве зависимостей.

Обратите внимание, что с помощью флага Скрыть несвязанные, расположенного ниже названия компонента, можно убрать из дерева все компоненты, не связанные с выбранным компонентом.

Нажмите на кнопку Подробная информация, расположенную ниже флага Скрыть несвязанные. На экране появится окно с информацией о собственных нарушениях политик для выбранного компонента и о нарушениях политик, наследованных от связанных компонентов.

При нажатии на название компонента в поле Пакет приложения на экране появится страница, содержащая детальную информацию о нем, см. раздел «Информация о компоненте».

Примечание

Для отображения многоуровневого дерева зависимостей в сканируемом SBOM-файле должен содержаться блок зависимостей dependencies. В случае его отсутствия, на вкладке Компоненты все компоненты будут отображаться на одном уровне LEVEL 0, а флаг Показать зависимости будет выключен и неактивен.

Сканирование SBOM с использованием CLI¶

Сканирование SBOM в системе можно запустить как с использованием пользовательского интерфейса, так и с помощью командной строки. В состав AppSec.Track входит утилита track-cli, работающая в различных операционных системах.

Начиная с версии 3.14.0, в системе представлена новая утилита командной строки track-cli. Утилита поддерживает два режима работы:

- Сканирование (

scan). Если при этом не указан SBOM, то проводится генерация SBOM и последующая его отправка на сканирование, а затем выдача результатов сканирования. В этом режиме также существует возможность сгенерировать SBOM, указав параметр--sbom-output-file. - Генерация SBOM (

collect).

В обоих режимах поддерживается работа с тремя видами объектов (целей сканирования):

- SBOM (

sbom). - Файловая система – путь до каталога или файла (

fs). - Образ Docker (

image).

По сравнению с предыдущей утилитой, в новой имплементации track-cli были добавлены следующие обязательные параметры:

- Режим работы (

scan/collect). - Вид объекта, который будет сканироваться (

sbom/fs/image). - Токен (

token). В текущей версии утилиты в этом параметре может быть указано произвольное значение.

Корректное завершение работы утилиты возможно, только если указаны все обязательные параметры.

Параметры утилиты описаны в таблице ниже.

Примечание

При работе в закрытом контуре при сканировании необходимо задавать параметр --java-db-repository с указанием папки, в которой располагается локальная база trivy-java-db. Без этой информации сканирование maven-проектов будет завершаться с ошибкой.

Примечание

В последующих релизах в список обязательных параметров утилиты будет добавлен параметр авторизации, включающий в себя логин и пароль пользователя, запускающего сканирование.

| Параметр | Обязательный параметр |

Описание | Пример |

|---|---|---|---|

| Режим работы: scan | |||

| Идентификация приложения | |||

-a, --app-name |

+ | Имя приложения в AppSec.Track | -a test_app |

-t, --app-team |

+ | Имя команды приложения в AppSec.Track | -t team_name |

-v, --app-version |

+ | Версия приложения | -v 1.3.9 |

-e, --app-env |

+ | Окружение, стенд (environment). Допустимые значения: dev, test, pre-prod, prod |

-e dev |

| Идентификация сервера | |||

-s, --server |

+ | Адрес сервера AppSec.Track | -s https://localhost |

--token |

+ | Токен подключения к серверу. В текущей версии этот параметр может иметь произвольное значение | --token 111 |

| Параметры сканирования | |||

--commit-id |

- | Идентификатор коммита для обратной ссылки из AppSec.Track | --commit-id 7932314bd6d59f5s431d3e1f261dd639155004rg |

--commit-url |

- | URL коммита для обратной ссылки из AppSec.Track | --commit-url https://path/to/7932314bd6d59f5s431d3e1f261dd639155004rg |

-o, --sbom-output-file |

- | Путь к файлу, куда будет сохранен полученный SBOM-файл | -o "C:\Users\user123\app-go\in\sbom.json" |

--no-report |

- | Не выводить отчет о сканировании в консоль (по умолчанию false) | --no-report |

--report-max-components |

- | Максимальное количество компонентов, которые будут выводиться (по умолчанию 10) | --report-max-components 15 |

--report-max-vulnerabilies |

- | Максимальное количество уязвимостей, которые будут выводиться (по умолчанию 1) | --report-max-vulnerabilies 5 |

--no-fail |

- | Если установлен, то утилита выходит с 0 кодом ответа в случае нарушения | --no-fail |

| Цель сканирования (fs, sbom, image) | |||

sbom <путь до файла> |

+ | Сканирование SBOM-файла | sbom https://aquasecurity.github.io/trivy/v0.33/docs/sbom/ |

fs <путь до каталога/файла> |

- | Сканирование файловой системы | fs https://aquasecurity.github.io/trivy/v0.17.2/scanning/filesystem/ |

image <название образа> |

- | Сканирование образа Docker | image https://aquasecurity.github.io/trivy/v0.17.2/scanning/image/ |

image --input <название образа в формате .tar> |

- | Сканирование образа в формате .tar | image --input tomcat.tar.gz |

| Режим работы: collect | |||

| Параметры сканирования | |||

-o, --sbom-output-file |

- | Путь к файлу, куда будет сохранен полученный SBOM-файл | -o "C:\Users\user123\app-go\in\sbom.json" |

| Цель сканирования (fs, sbom, image) | |||

sbom <путь до файла> |

+ | Сканирование SBOM-файла | sbom https://aquasecurity.github.io/trivy/v0.33/docs/sbom/ |

fs <путь до каталога/файла> |

- | Сканирование файловой системы | fs https://aquasecurity.github.io/trivy/v0.17.2/scanning/filesystem/ |

image <название образа> |

- | Сканирование образа Docker | image https://aquasecurity.github.io/trivy/v0.17.2/scanning/image/ |

image --input <название образа в формате .tar> |

- | Сканирование образа в формате .tar | image --input tomcat.tar.gz |

| Общие параметры | |||

-V, --version |

- | Печать информации о версии утилиты CLI | -V |

-X, --debug |

- | Отладочный режим работы приложения | -X |

-h, --help |

- | Вывод справочной документации | -h |

--insecure |

- | Разрешить insecure подключение к серверу. Используется для любых подключений (для удалённых образов, загрузки баз и т.д.) | --insecure |

--java-db-repository |

- | Путь к OCI-репозиторию для получения trivy-java-db | --java-db-repository https://path/to/java-db-repository |

--cache-dir |

- | Путь к папке с кешем | --cache-dir https://path/to/cache-dir |

Примеры запуска утилиты track-cli:

-

Пример сканирования SBOM (Windows):

./appsec-track-cli-1.0.0-23.exe scan -a testing_cli_app -t testing_cli_team -v 0.0.1 -e dev -s https://track.dev.your_company.ru --token 111 sbom "SCA SBOM_ytest.json" -

Пример сканирования файловой системы (Windows):

./appsec-track-cli-1.0.0-23.exe scan -a testing_cli_app -t testing_cli_team -v 0.0.1 -e dev -s https://track.dev.your_company.ru --token 111 fs "C:\Users\user123\Desktop\scanning\some-filesystem" -

Пример сканирования образа (Windows):

.\appsec-track-cli-1.0.0-23.exe scan -a testing_cli_app -t testing_cli_team -v 0.0.1 -e dev -s https://track.dev.your_company.ru --token 111 image fedora -

Пример генерации SBOM файловой системы (Windows):

.\appsec-track-cli-1.0.0-23.exe collect -o "C:\Users\user123\Desktop\cli-go\in\sbom-cli.json" fs "C:\Users\user123\Desktop\scanning\some-filesystem" -

Пример генерации SBOM образа (Windows):

.\appsec-track-cli-1.0.0-23.exe collect -o "C:\Users\user123\Desktop\cli-go\in\sbom-cli.json" image friendica:stable-fpm-alpine -

Пример запуска из контейнера в Linux:

docker run -v ./SCA_SBOM_ytest.json:/SBOM.json -it cr.yandex/crp7ttiiijphcnpukc93/sca-track-cli:latest scan -a testing_cli_app -t testing_cli_team -v 0.0.1 -e dev -s https://track.your_company.ru --token 111 sbom /SBOM.json -

Пример генерации SBOM образа в формате .tar:

./track-cli collect -o sbom.json image --input tomcat.tar.gz

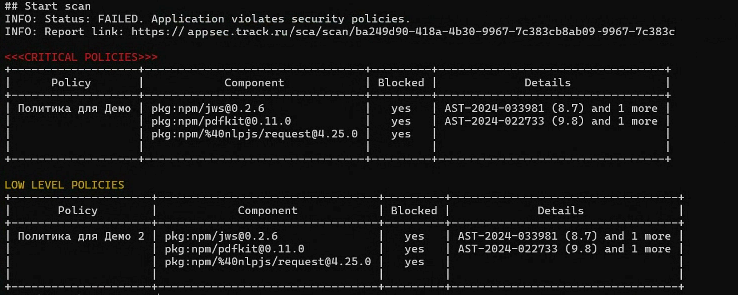

Если в системе были включены политики, сработавшие на просканированные компоненты, результатом запуска утилиты будут:

- Краткая сводка в командной строке в виде таблицы с результатами сканирования и информацией о сработавших политиках (ее печать может быть убрана с помощью параметра утилиты

--no-report). -

Ссылка на страницу с детальными результатами сканирования. По этой ссылке можно перейти в систему на страницу с полным отчетом о проведенном сканировании.

Если на просканированные компоненты не сработала ни одна политика, результатом запуска утилиты будет ссылка на страницу с детальными результатами сканирования. По этой ссылке можно перейти в систему на страницу с полным отчетом о проведенном сканировании.

Примечание

Если в системе отсутствует команда и/или приложение, указанные как параметры при запуске утилиты track-cli, в случае корректного завершения сканирования с созданием отчета о сканировании они будут добавлены в список команд и приложений.

Если при запуске утилиты track-cli параметры имя команды (-t), окружение (-e) и версия приложения (-v) были оставлены пустыми (в качестве значения каждого параметра был указан пробел в кавычках: -t " " - e " " -v " "), в список команд и приложений будет добавлена команда с названием Команда не указана с окружением Окружение не указано и версией приложения Версия не указана.

Все параметры, указанные в строке запуска утилиты track-cli, в случае расхождения их значений с аналогичными параметрами, указанными в файле SBOM, имеют более высокий приоритет. Это относится к следующим параметрам:

| Параметр | Утилита track-cli | Файл SBOM |

|---|---|---|

| Имя приложения | -a, --app-name |

component name |

| Версия приложения | -v, --app-version |

component version |

| Идентификатор коммита | --commit-id |

commits uid |

| Имя команды | -t, --app-team |

properties team_name |

| Окружение, стенд (environment) | -e, --app-env |

properties environment |

В приведенном ниже фрагменте файла SBOM эти параметры расположены в выделенных строках:

{

"bomFormat": "CycloneDX",

"specVersion": "1.2",

"serialNumber": "urn:uuid:1f860713-54b9-4253-ba5a-955485190455",

"version": 2,

"metadata": {

"timestamp": "2023-06-22T03:20:53.771Z",

"tools": [

{

"vendor": "CycloneDX",

"name": "Node.js module",

"version": "2.0.0"

}

],

"component": {

"type": "library",

"bom-ref": "",

"name": "NiceTasks",

"version": "1.0.10",

"pedigree": {

"commits": [

{

"uid": "7638417db6d59f3c431d3e1f261cc637155684ct",

"url": "https://location/to/7638417db6d59f3c431d3e1f261cc637155684ct"

}

]

}

},

"properties": [

{

"name": "team_name",

"value": "mobile"

},

{

"name": "environment",

"value": "stage"

}

]

},

"components": [

…

Сканирование файла манифеста¶

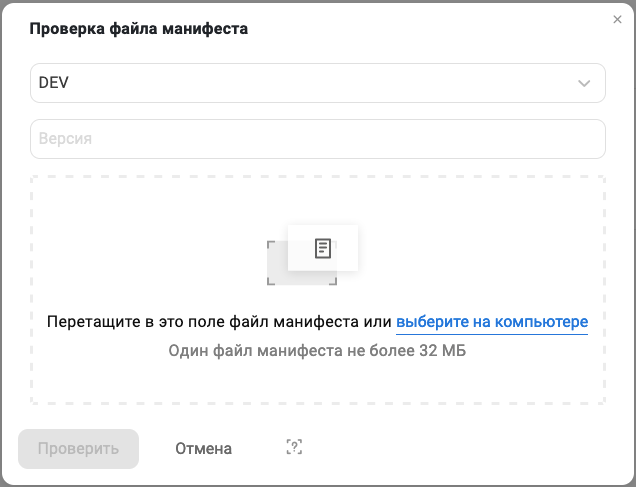

В системе можно провести сканирование файла манифеста приложения.

Выберите пункт Приложения в меню слева и в списке команд и приложений выберите приложение. В правом верхнем углу поля с информацией о выбранном приложении нажмите на значок  и в выпадающем меню выберите пункт Проверить файл манифеста.

и в выпадающем меню выберите пункт Проверить файл манифеста.

В появившемся окне Проверка файла манифеста выберите окружение, укажите версию и загрузите файл манифеста в соответствующих полях.

Для запуска сканирования нажмите на кнопку Проверить.

После завершения сканирования его результаты будут добавлены в список на вкладке Сканирования приложения.

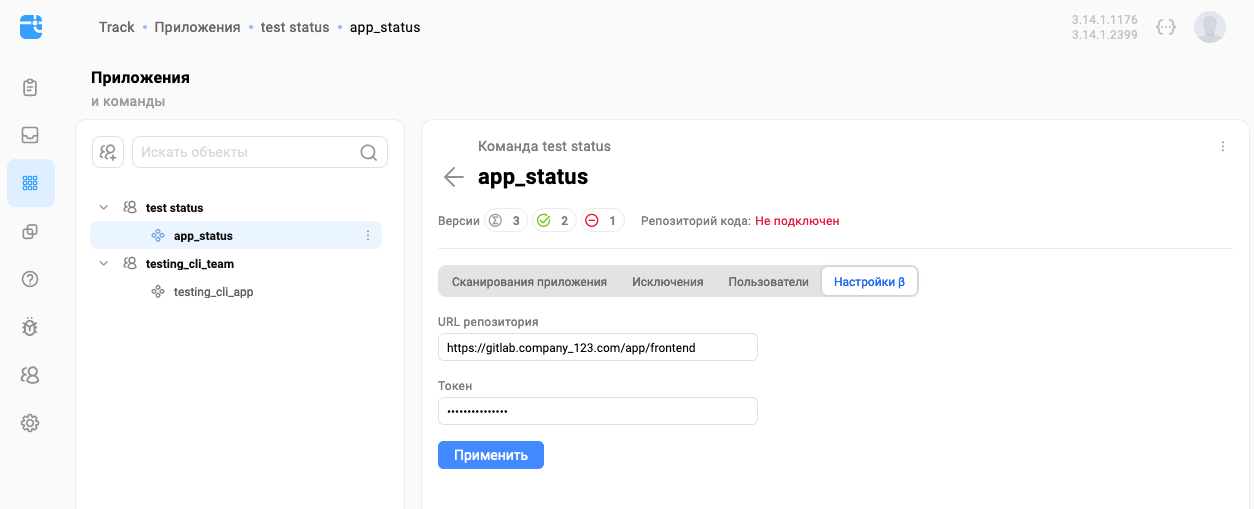

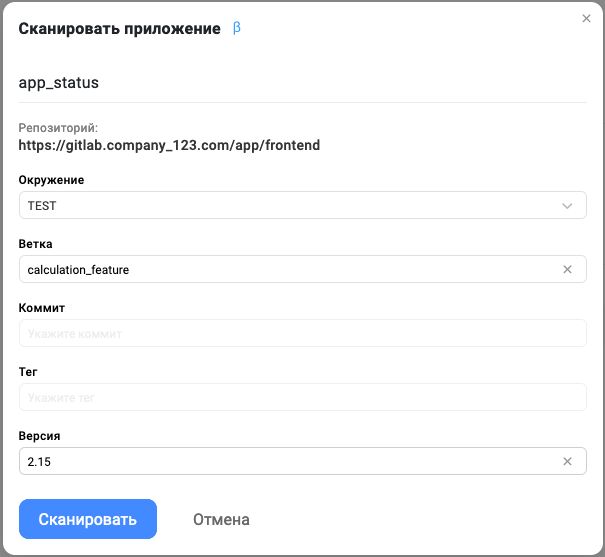

Сканирование репозитория¶

На странице Приложения можно провести сканирование репозитория.

Для этого необходимо выбрать приложение, перейти на вкладку Настройки, задать URL репозитория и Токен, используемый для работы с данным репозиторием в соответствующем инструменте, например, GitLab или GitHub, и нажать на кнопку Применить.

Подключенный репозиторий будет отображен в поле Репозиторий кода в верхней части страницы с информацией о выбранном приложении.

Примечание

В текущей версии системы при некорректно указанных значениях в полях URL репозитория и Токен или при отсутствии соединения с репозиторием, проблема с подключением будет выявлена только в ходе сканирования и приведет к завершению сканирования с сообщением об ошибке Некорректный SBOM файл.

После завершения настройки перейдите на вкладку Сканирования приложения, в правом верхнем углу поля с информацией о выбранном приложении нажмите на значок  и в выпадающем меню выберите пункт Сканирование репозитория.

и в выпадающем меню выберите пункт Сканирование репозитория.

В появившемся окне Сканирование репозитория выберите окружение, заполните одно из трех полей – Ветка, Коммит или Тег, а также укажите версию в соответствующем поле.

Примечание

В текущей версии системы некорректно указанное значение в полях Ветка, Коммит или Тег будет выявлено только в ходе сканирования и приведет к завершению сканирования с сообщением об ошибке Некорректный SBOM файл.

Для запуска сканирования нажмите на кнопку Сканировать.

После завершения сканирования его результаты будут добавлены в список на вкладке Сканирования приложения.

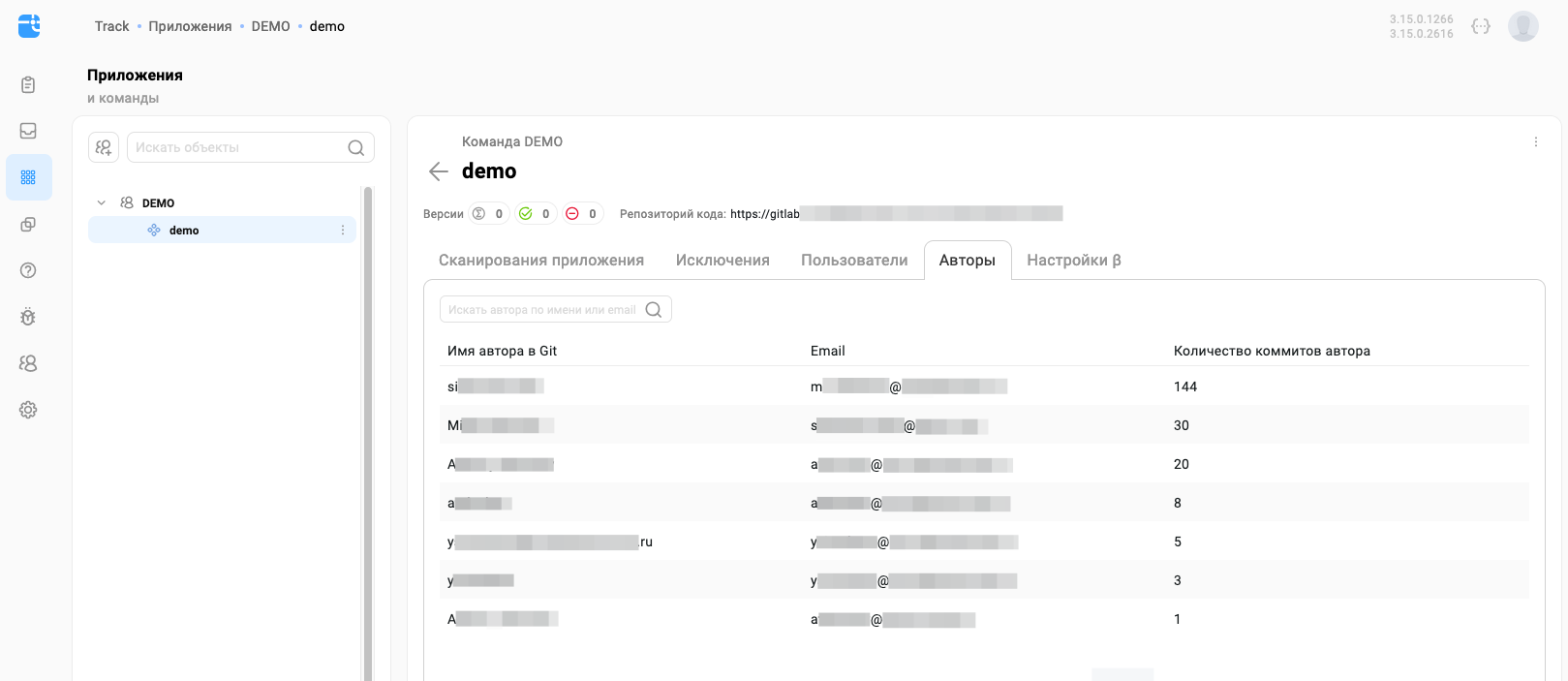

Авторы коммитов¶

На вкладке Авторы страницы Приложения представлен список всех авторов коммитов в репозитории, подключенном на вкладке Настройки (см. раздел «Сканирование репозитория»).

Для каждого автора указаны:

- Имя автора в Git.

- Email - адрес электронной почты.

- Количество коммитов автора в подключенном репозитории.

Если репозиторий на вкладке Настройки не был подключен, список авторов на вкладке Авторы будет пустым.

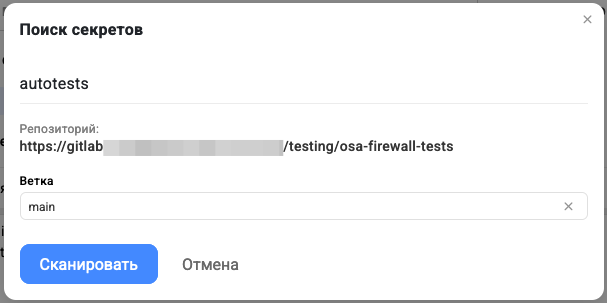

Поиск секретов¶

На вкладке Поиск секретов страницы Приложения доступна функциональность поиска секретов в репозитории, подключенном на вкладке Настройки (см. раздел «Сканирование репозитория»).

- Поиск секретов - это отдельная функция, не связанная с политиками и не влияющая на блокировки компонентов.

- Для поиска секретов не требуется специальных прав в системе, он доступен для ролей, имеющих доступ к интеграциям с репозиториями и их сканированию.

- Для поиска используются ключевые слова и регулярные выражения, которые нельзя кастомизировать со стороны пользователя.

Система ищет секреты в коде репозитория:

- Токены доступа (GitHub, GitLab, AWS, Google Cloud и др.).

- API-ключи (Twitter, Stripe, Twilio, Spotify и др.).

- Учетные данные (пароли, client IDs, JWT-токены).

Для запуска сканирования:

- На вкладке Поиск секретов нажмите на кнопку Сканировать.

- В появившемся окне укажите ветку (по умолчанию – main). Важно: Выбранная ветка не сохраняется в истории сканирований.

После выполнения сканирования на странице отображаются следующие результаты:

-

В верхней части страницы:

- Дата и время сканирования.

- Кнопка Перезапуск, с помощью которой можно перезапустить сканирование (с выбором ветки).

-

Ниже отображается сгруппированный по критичности список найденных секретов:

- Критичность (критическая, высокая, средняя, низкая).

- Путь к файлу.

- ID правила (регулярного выражения), которое сработало.

- Количество найденных секретов.

- Номера строк, где обнаружены секреты.

- Фрагмент кода с подсветкой проблемных участков.

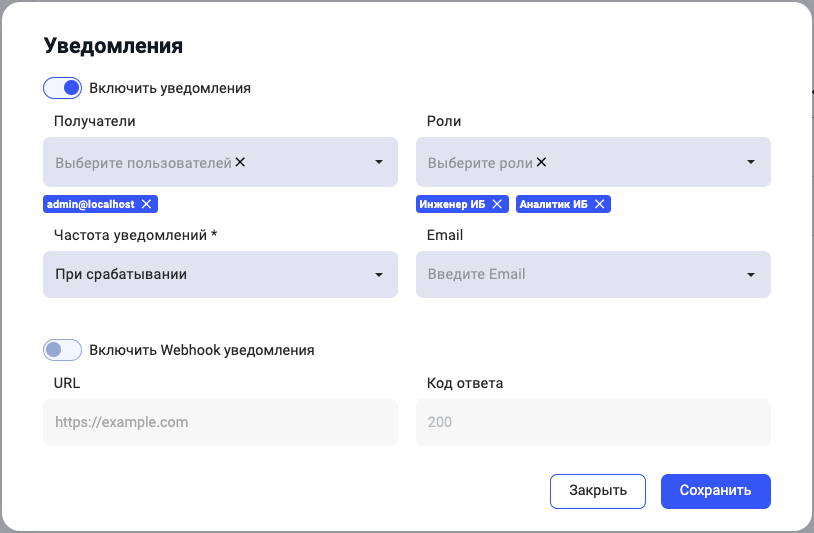

Уведомления приложения¶

Система позволяет настроить рассылку уведомлений о сработавших блокирующих политиках для приложения при сканировании файла SBOM.

Примечание

Данная настройка уведомлений не относится к мониторингу приложения с помощью механизма непрерывного автоматического сканирования, см. раздел «Непрерывное сканирование».

Выберите пункт Приложения в меню слева и в списке команд и приложений выберите приложение. В правом верхнем углу поля с информацией о выбранном приложении нажмите на значок  и в выпадающем меню выберите пункт Настроить уведомления.

и в выпадающем меню выберите пункт Настроить уведомления.

В появившемся окне Параметры уведомлений задайте настройки для рассылки уведомлений.

- Флаг Уведомления пользователей позволяет включить или выключить уведомления для приложения.

- Частота уведомлений — значение параметра можно выбрать из выпадающего списка (При срабатывании, 1 раз в час, 1 раз в день).

- Получатели уведомлений — в этом поле из выпадающего списка можно выбрать пользователей, которые будут получать уведомления.

- Роль — в этом поле из выпадающего списка можно выбрать существующие роли пользователей в системе. Пользователи, имеющие указанные роли, будут автоматически добавлены к списку получателей.

- Email — в этом поле можно указать дополнительные адреса электронной почты, на которые будут рассылаться уведомления.

- Флаг Уведомления webhook позволяет настроить параметры рассылки webhook-уведомлений (см. раздел «Вебхуки»).

Нажмите на кнопку Сохранить.

После завершения настройки уведомления будут рассылаться в соответствии с заданными параметрами, а в списке Приложения и команды рядом с названием приложения появится значок  .

.

При необходимости рассылку уведомлений можно отключить с помощью флага Включить уведомления в окне Уведомления.

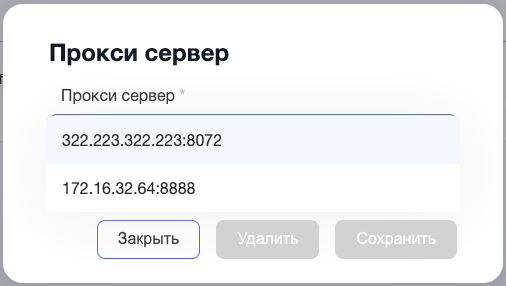

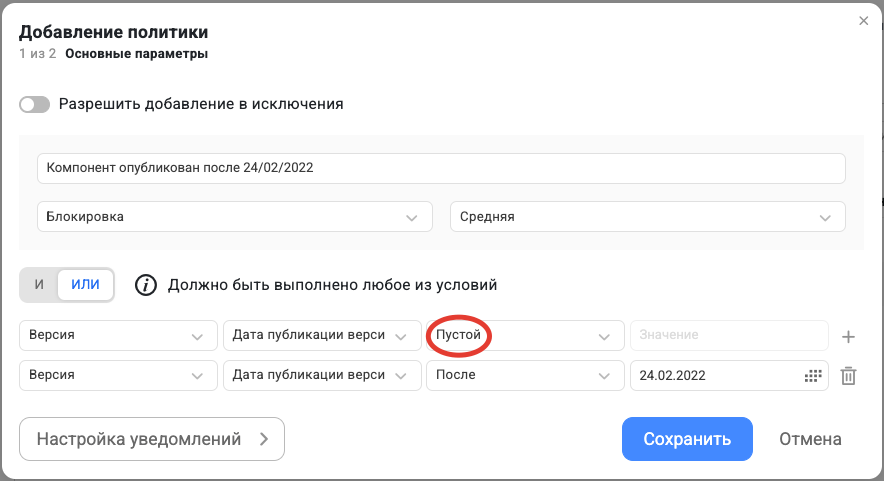

Закрытый контур¶

В закрытом контуре сведения о новых компонентах в дампе базы данных обновляются один раз в месяц и нет возможности проверить версии онлайн.

Таким образом, может быть сделана попытка просканировать неизвестную версию компонента или неизвестный компонент, которых нет в дампе базы данных.

В случае проверки компонента, которого нет в дампе базы данных, даже если были установлены политики с проверками по дате, по лицензии и по хешу, этот компонент пройдет проверку.

Чтобы не пропустить такие компоненты без дополнительного анализа, в политики можно добавлять через условие ИЛИ еще одну проверку, где в поле Условие будет указано значение Пустой, например:

Для компонентов, которых нет в дампе базы данных, на странице информации о компоненте все поля на вкладке Информация о версии будут содержать прочерки.