Настройки¶

При выборе пункта Настройки в вертикальном меню слева можно выбрать один из появившихся подпунктов: Состояние системы, Сервис данных, Лог действий пользователей, LDAP, Kaspersky Feed, Уведомления, Интеграция с Jira.

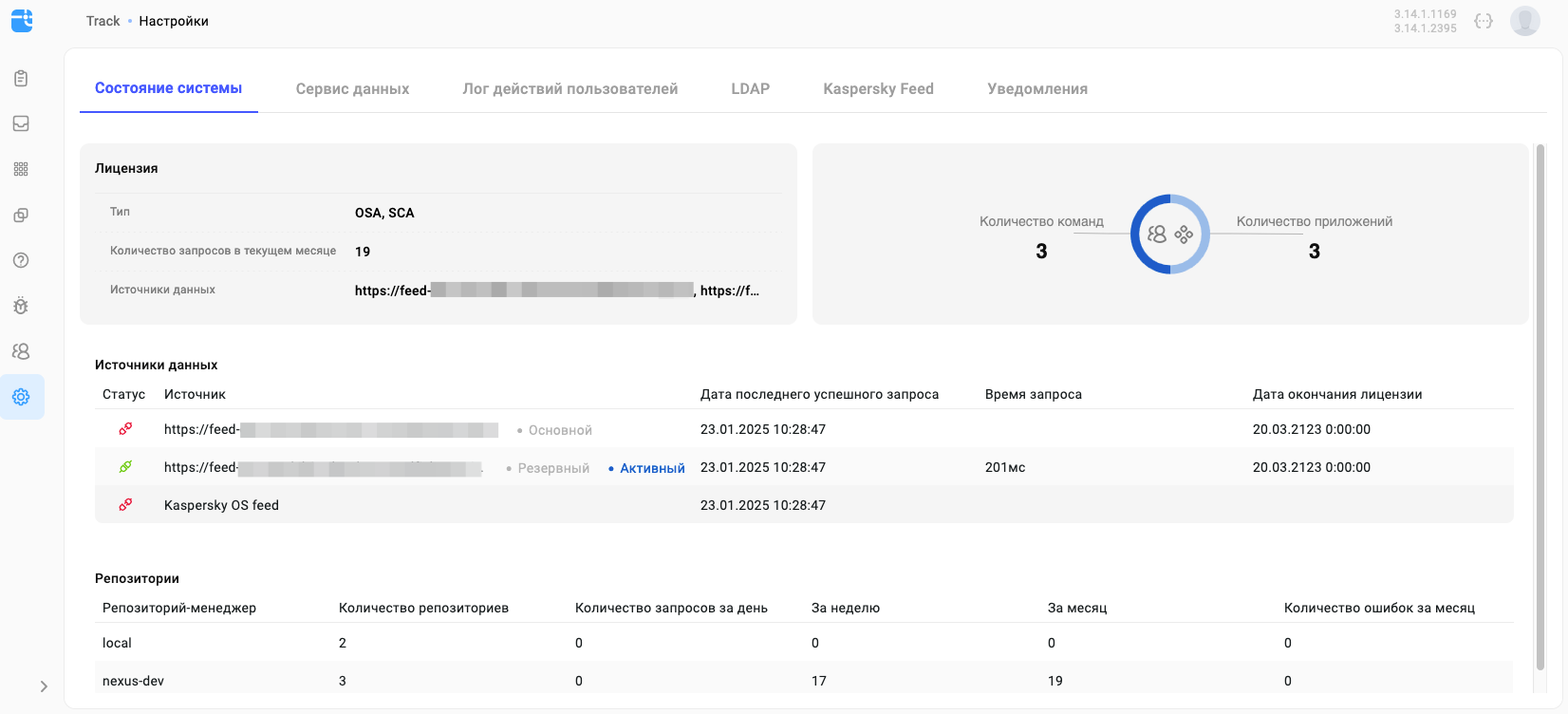

Состояние системы¶

В вертикальном меню слева выберите пункт Настройки, а затем подпункт Состояние системы.

Страница Состояние системы предоставляет набор информационных разделов с данными о настройках и параметрах работы системы.

Примечание

Страница доступна только пользователям с правами Доступ к странице состояния системы, см. раздел «Пользователи и роли».

В разделе Лицензия приведена следующая информация:

- Тип действующей лицензии (OSA и/или SCA).

- Количество запросов в текущем месяце.

- Источники данных, используемые в системе.

В следующем информационном разделе приводится статистика о количестве команд и количестве приложений в системе.

В разделе Источники данных приведена более подробная информация об источниках данных, включая:

- Статус источника (Активен/Неактивен).

-

В поле Источник указывается URL-адрес базы данных Track.Feed для каждого источника, а также его статус (Основной/Резервный). Для одного из онлайн-источников, на который в данный момент идут запросы, также указывается статус Активный.

Примечание

URL-адреса feed-серверов, которые следует использовать при настройке системы:

https://feed.appsec.global и https://feed2.appsec.global. -

Дата последнего успешного запроса к данному источнику.

- Время запроса.

- Дата окончания лицензии для работы с данным источником.

В разделе Репозитории приведен список подключенных менеджеров репозиториев, а также следующая статистика для каждого из них:

- Имя менеджера репозиториев.

- Количество репозиториев в данном менеджере репозиториев.

- Количество запросов за день к данному менеджеру репозиториев.

- Количество запросов За неделю.

- Количество запросов За месяц.

- Количество ошибок за месяц при запросах к данному менеджеру репозиториев.

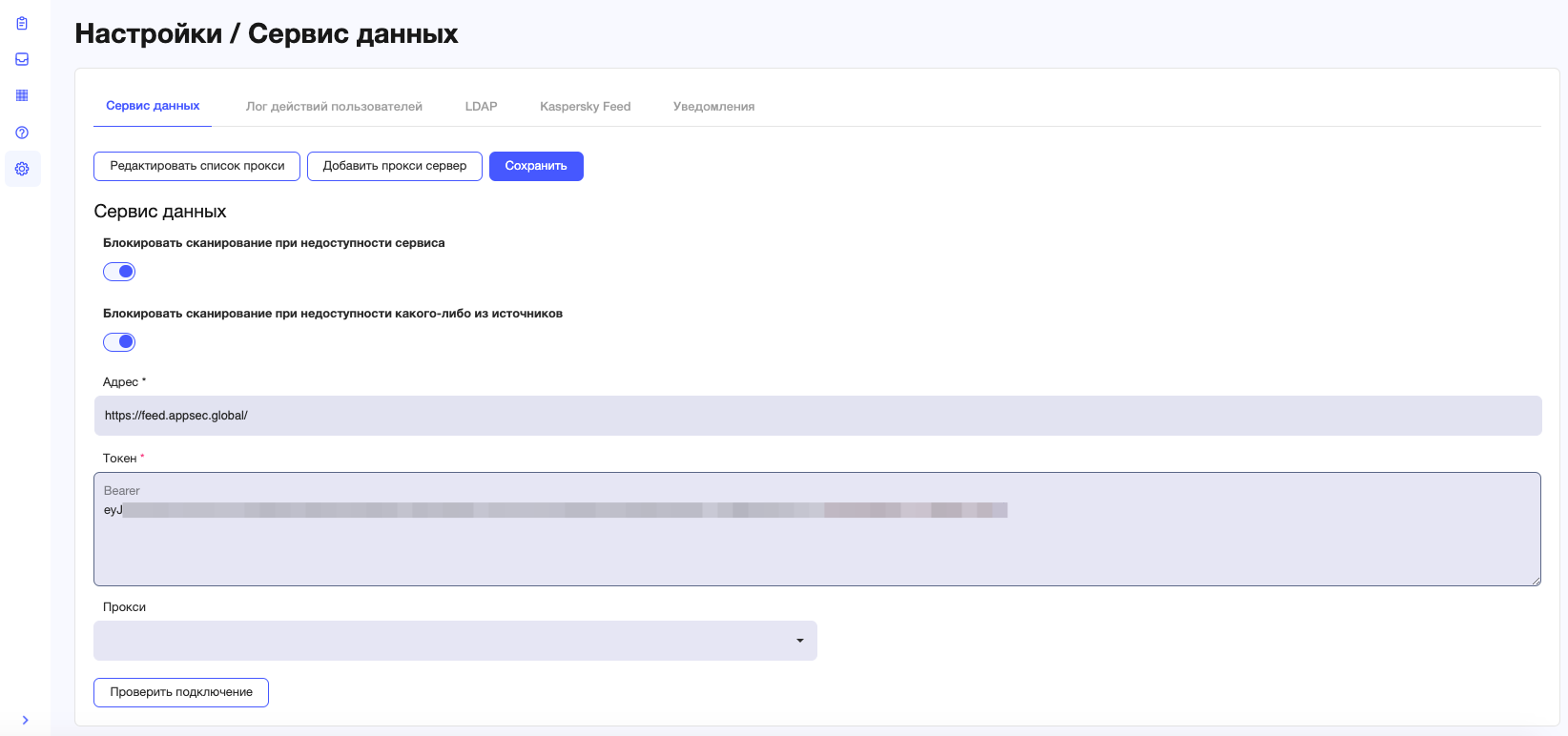

Сервис данных¶

В вертикальном меню слева выберите пункт Настройки, а затем подпункт Сервис данных.

Сервис данных определяет параметры используемой в системе базы данных — Track.Feed.

Примечание

Для просмотра и работы на странице Сервис данных необходимы права Просмотр списка подключенных облачных сервисов данных и Редактирование списка облачных сервисов данных, см. раздел «Пользователи и роли».

В поле Адрес указывается URL-адрес базы данных Track.Feed.

В поле Резервный адрес указывается URL-адрес резервной базы данных Track.Feed. Это поле не является обязательным, как и наличие резервной базы данных.

В поле Токен указывается используемый для работы токен подключения. Токен подключения является в системе идентификатором лицензии пользователя. Токен для подключения к Track.Feed входит в комплект поставки системы.

После того как указаны адрес (-а) и токен подключения, можно проверить корректность заданных значений и доступность подключения, нажав на кнопку Проверить подключение внизу страницы. Если заполнены оба поля Адрес и Резервный адрес, то проверка производится по обоим адресам и токену. На экране появится сообщение, подтверждающее успешность подключения или содержащее информацию о некорректных параметрах подключения.

Примечание

При логине пользователь может получать различные системные уведомления о состоянии и настройках системы, в том числе предупреждение о том, что адрес сервера отличается от https://feed.appsec.global.

После успешного заполнения параметров подключения для их фиксации необходимо нажать на кнопку Сохранить. В случае некорректного заполнения полей данная кнопка будет недоступна.

С помощью кнопки Сбросить кэш можно очистить кеш ответов Track.Feed в Redis, см. раздел «Кеширование ответов Track.Feed».

С помощью установки флага Блокировать сканирование при недоступности сервиса можно блокировать загрузку компонентов, запрашиваемых из менеджера репозиториев, в случае недоступности Track.Feed.

С помощью установки флага Блокировать сканирование при недоступности какого-либо из источников можно блокировать загрузку компонентов в случае недоступности сервиса Sonatype для проверки уязвимостей (только в случае его использования).

В поле Прокси указывается URL-адрес прокси-сервера в случае, если он используется.

Прокси-серверы¶

Примечание

Для просмотра и работы с прокси-серверами необходимы права Просмотр списка прокси, Редактирование прокси серверов и Удаление прокси сервера, см. раздел «Пользователи и роли».

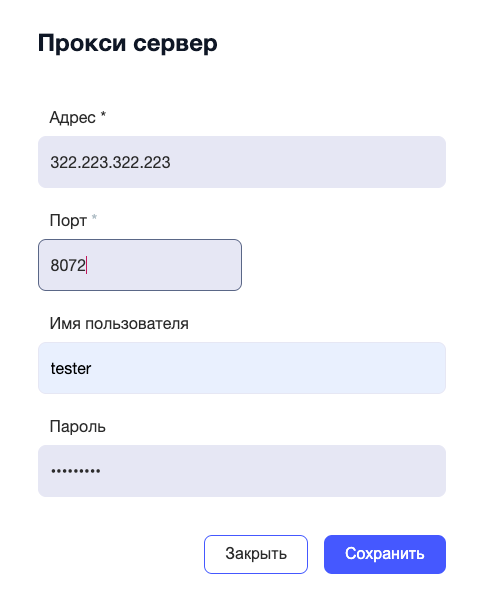

Чтобы добавить прокси-сервер, нажмите кнопку Добавить прокси сервер на странице Сервис данных. В появившемся окне введите информацию о прокси-сервере, включая его адрес и порт (обязательные параметры), а также имя и пароль пользователя (необязательные параметры) и нажмите кнопку Сохранить.

Вновь созданный прокси-сервер будет добавлен в список прокси-серверов. Если это был первый прокси-сервер в системе, на странице Сервис данных появится кнопка Редактировать список прокси.

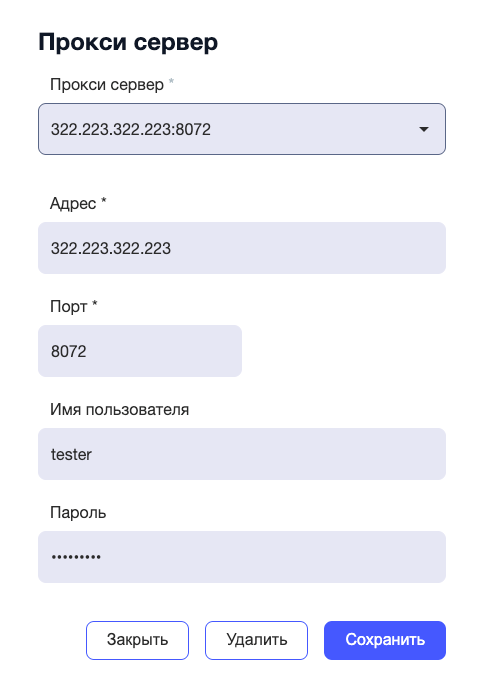

Чтобы просмотреть список прокси-серверов, нажмите кнопку Редактировать список прокси. Все прокси-серверы будут перечислены в появившемся окне в выпадающем списке в поле Прокси-сервер.

Выберите прокси-сервер из выпадающего списка, чтобы просмотреть детальную информацию о нем, включая его адрес, порт, а также имя и пароль пользователя.

Информацию о прокси-сервере можно отредактировать в данном окне и сохранить. Также прокси-сервер можно удалить.

Закрытый контур¶

В закрытом контуре настройка сервиса данных производится аналогично открытому контуру, но с локальным инстансом Track.Feed.

Для подключения укажите адрес локального инстанса Track.Feed с портом 8000. Если Track.Feed развернут в одном docker-compose вместе с AppSec.Track (или в одной docker-сети, что и AppSec.Track), то достаточно указать его hostname с портом 8080.

# Пример:

- http://feed.track.local:8000 # В случае когда контейнер Track.Feed находится в отдельной сети

- http://offline-feed:8080 # В случае когда контейнер Track.Feed запущен в одной сети с AppSec.Track

В поле Токен указывается тот же самый токен, что и в открытом контуре.

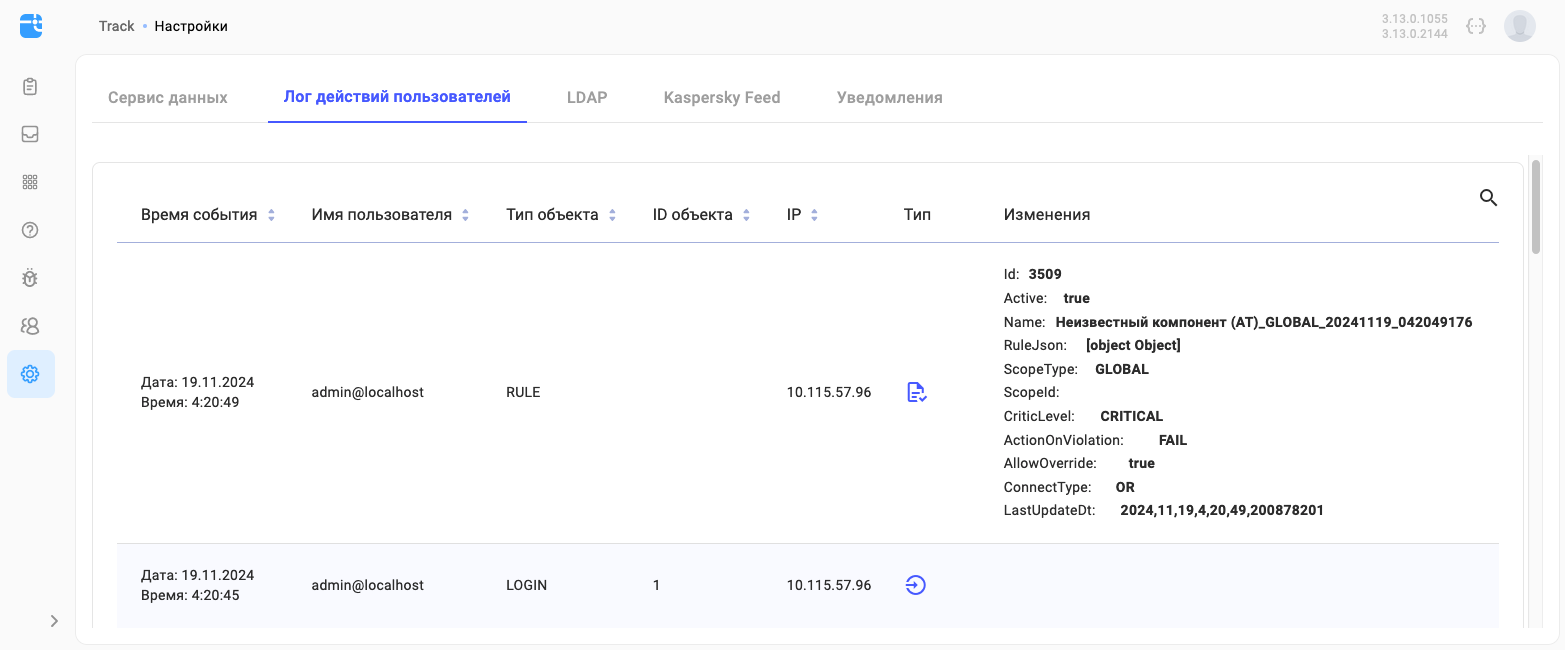

Лог действий пользователей¶

Выберите пункт Настройки в меню слева, а затем подпункт Лог действий пользователей.

Примечание

Вкладка доступна только пользователям с правами Просмотр логов действий пользователей в системе и Просмотр настроек сервера уведомлений, см. раздел «Пользователи и роли».

Для каждого запроса указаны дата и время действия в системе, имя пользователя, совершившего действие, тип объекта, с которым совершено действие, ID объекта в системе, IP, с которого было произведено действие, тип произведенного действия и краткое описание произведенных изменений.

Типы объектов, с которым пользователь совершил действия, включают в себя все основные сущности, с которыми работает система, например, LOGIN — при входе пользователя в систему, ROLE, USER, USER_ROLES и ROLE_AUTHORITY — при работе с ролями пользователей в системе, WAVE — при работе с исключениями, RULE и RULE_DISABLED — при работе с политиками безопасности, REPO и PLUGIN — при работе с репозиториями, PROXY — при работе с прокси-серверами, BACKEND — при работе с сервисами данных.

Тип действия зависит от объекта, с которым оно было произведено. Стандартными типами действий в системе являются: вход пользователя в систему, создание объекта, удаление объекта, редактирование объекта, активация объекта, деактивация объекта.

В логе пользователей реализован поиск информации в колонках Время события, Имя пользователя, Тип объекта, ID объекта и IP. Введите информацию для поиска в поле Поиск по таблице и нажмите на кнопку  .

.

MCP-сервер¶

Начиная с версии 4.0.0, в системе реализована функциональность MCP-сервера.

MCP-сервер предоставляет API «для LLM-инструментов» (например, Cursor), который позволяет подключиться к AppSec.Track и вызывать определенный набор запросов по протоколу MCP. Вызовы от MCP-клиента (Cursor или другого ИИ-инструмента, где есть настройка MCP) передаются в бэкенд AppSec.Track, ответ возвращается в структурированном виде.

MCP-сервер поддерживает следующие запросы:

check-purl— проверить один компонент по заданному PURL.check-purl-list— проверить список компонентов (проект) по списку PURL’ов.get-vulnerability-detail— получить детали по конкретной уязвимости.

Подключение в Cursor¶

Чтобы подключить Cursor к MCP-серверу AppSec.Track, добавьте в файл настроек mcp.json в раздел "mcpServers:" конфиг для подключения MCP-сервера AppSec.Track со следующими параметрами:

"url"- URL вашего экземпляра AppSec.Track c эндпоинтом/api/mcp.-

"TRACK-API-TOKEN"- токен пользователя AppSec.Track. Если MCP-сервер разрешает анонимное подключение, этот параметр можно не указывать. В этом случае в AppSec.Track будет определен пользователь anonymous."track": { "url": "https://{track_backend_url}/api/mcp", "headers": { "TRACK-API-TOKEN": "123" } }

Подключенный MCP-сервер AppSec.Track будет доступен через пункт меню Cursor Settings → Tools & MCP → раздел Installed MCP Servers → MCP-сервер track.

После подключения пользователь Cursor может использовать запросы в виде промптов, например:

- Используй track, проверь проект на уязвимости.

- Проверь {компонент} на безопасность, используя track.

- Дай более детальную/подробную информацию по уязвимости {уязвимость}, используя информацию из track.

- Покажи компоненты, у которых CVSS больше 5.

Далее LLM-инструмент сам определяет, что ему необходимо сделать для выполнения запроса, например:

- Собрать зависимости с помощью

check-purl-list. - Если обнаружена уязвимость, получить про нее информацию с помощью

get-vulnerability-detail. - Сформировать отчёт с результатами (это уже работа/ответственность LLM-инструмента, а не AppSec.Track).

Настройки MCP¶

Примечание

Страница доступна для просмотра только пользователям с правами Просмотр логов MCP, см. раздел «Пользователи и роли».

Выберите пункт Настройки в меню слева, а затем подпункт MCP.

Переключатель Анонимные запросы позволяет разрешить или запретить анонимное подключение к MCP-серверу AppSec.Track:

- Если анонимное подключение разрешено, LLM-инструменты могут делать запросы без токена. Для таких запросов в AppSec.Track будет указан пользователь anonymous.

-

Если анонимное подключение запрещено, без указания токена в LLM-инструменте произойдет ошибка авторизации, запрос окажется неуспешен и в список запросов в AppSec.Track он не попадет.

Примечание

Переустанавливать положение переключателя Анонимные запросы могут только пользователи с правами

Редактирование логов MCP, см. раздел «Пользователи и роли».

В верхней части страницы приведена статистика по количеству активных пользователей и запросов, а также распределение запросов по типам.

Примечание

В AppSec.Track все анонимные запросы рассматриваются как запросы от одного пользователя anonymous.

Ниже приведен список всех выполненных MCP-запросов. Каждый запрос представлен в виде отдельной строки. Для каждого запроса отображаются:

- Время запроса - дата и время запроса.

- Имя пользователя, выполнившего запрос (определяется по токену, иначе - anonymous).

- Тип запроса (

check-purl,check-purl-list,get-vulnerability-detail). - Детали:

- Для

check-purl- PURL запрошенного компонента. - Для

check-purl-list- количество запрошенных компонентов. - Для

get-vulnerability-detail- идентификатор уязвимости. При нажатии на него происходит переход на страницу «Поиск уязвимостей» с информацией об этой уязвимости.

- Для

Запросы можно отфильтровать по дате, имени пользователя и типу.

Примечание

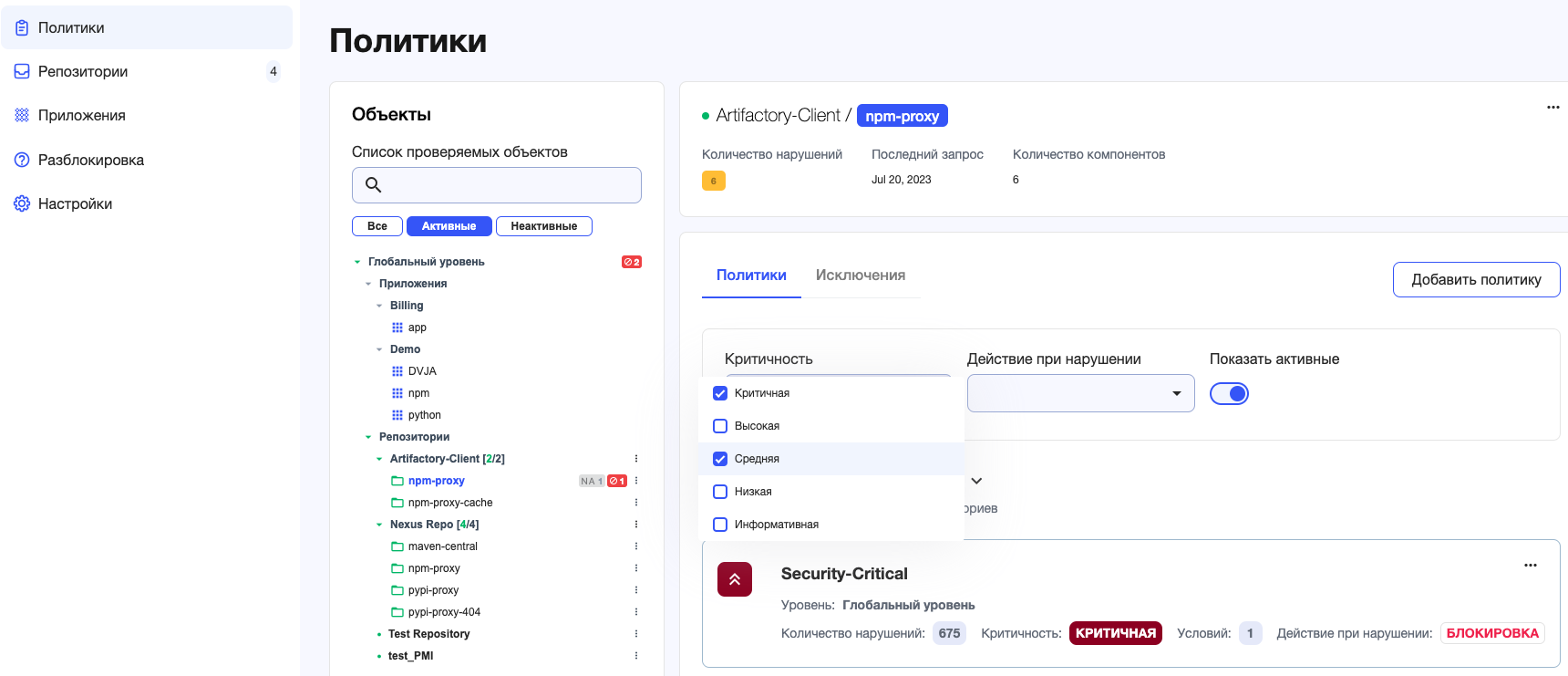

При работе с MCP-запросами срабатывать будут только заранее настроенные глобальные политики AppSec.Track.

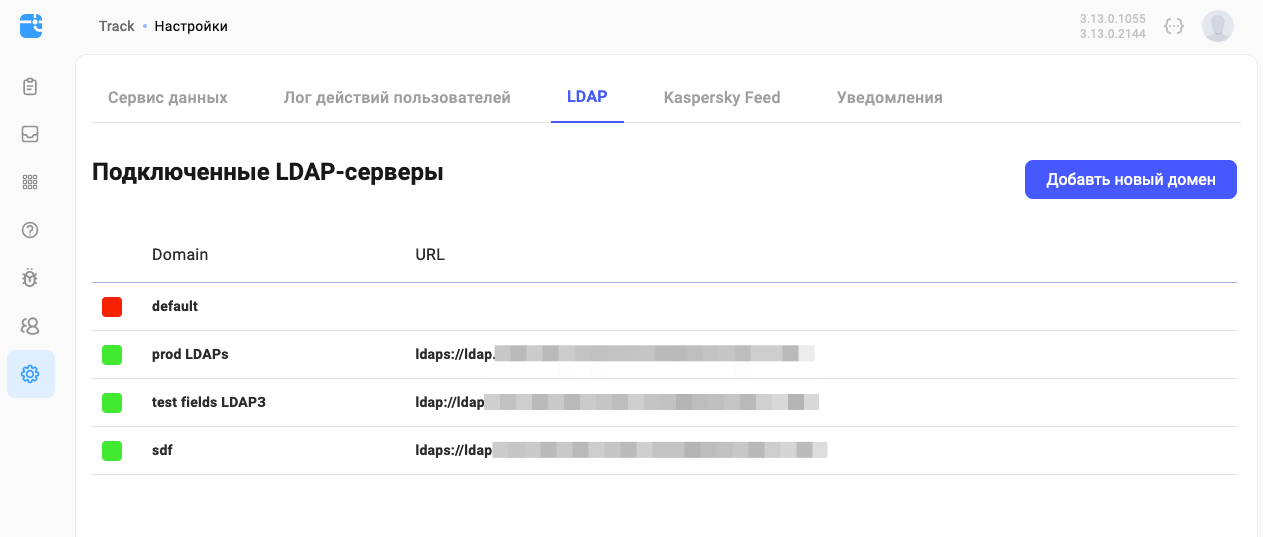

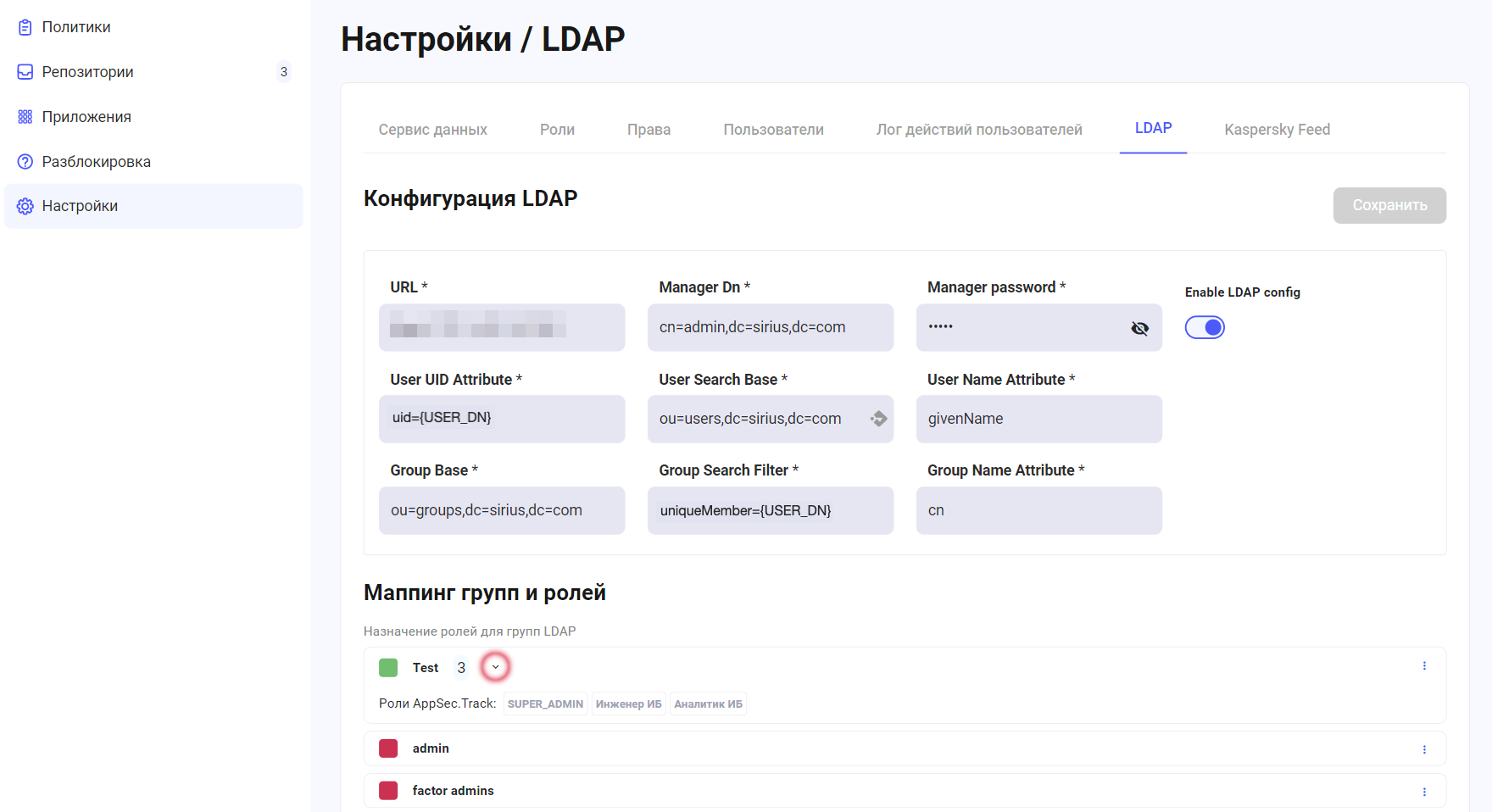

LDAP¶

Примечание

Страница доступна только пользователям с правами Настройки LDAP соединения и распределение групп, см. раздел «Пользователи и роли».

Выберите пункт Настройки в меню слева, а затем подпункт LDAP.

Система позволяет работать с несколькими доменами LDAP. Каждый домен представлен в виде строки в списке Подключенные LDAP-серверы.

Настройка LDAP-профиля¶

Примечание

Поддерживается также протокол LDAPS (LDAP over Secure Sockets Layer). В этом случае необходимо обеспечить импорт сертификата домена, с которого происходит авторизация.

Начиная с версии 4.1.0, в настройках LDAP-профиля поддерживается использование композиционных фильтров, соответствующих спецификации LDAP и позволяющих объединять несколько условий поиска с помощью логических операторов, чтобы создавать сложные запросы для выборки необходимых записей из каталога. Фильтры могут быть использованы в полях панелей Пользователи и Группы, например, в полях User UID Attribute и Group Search Filter.

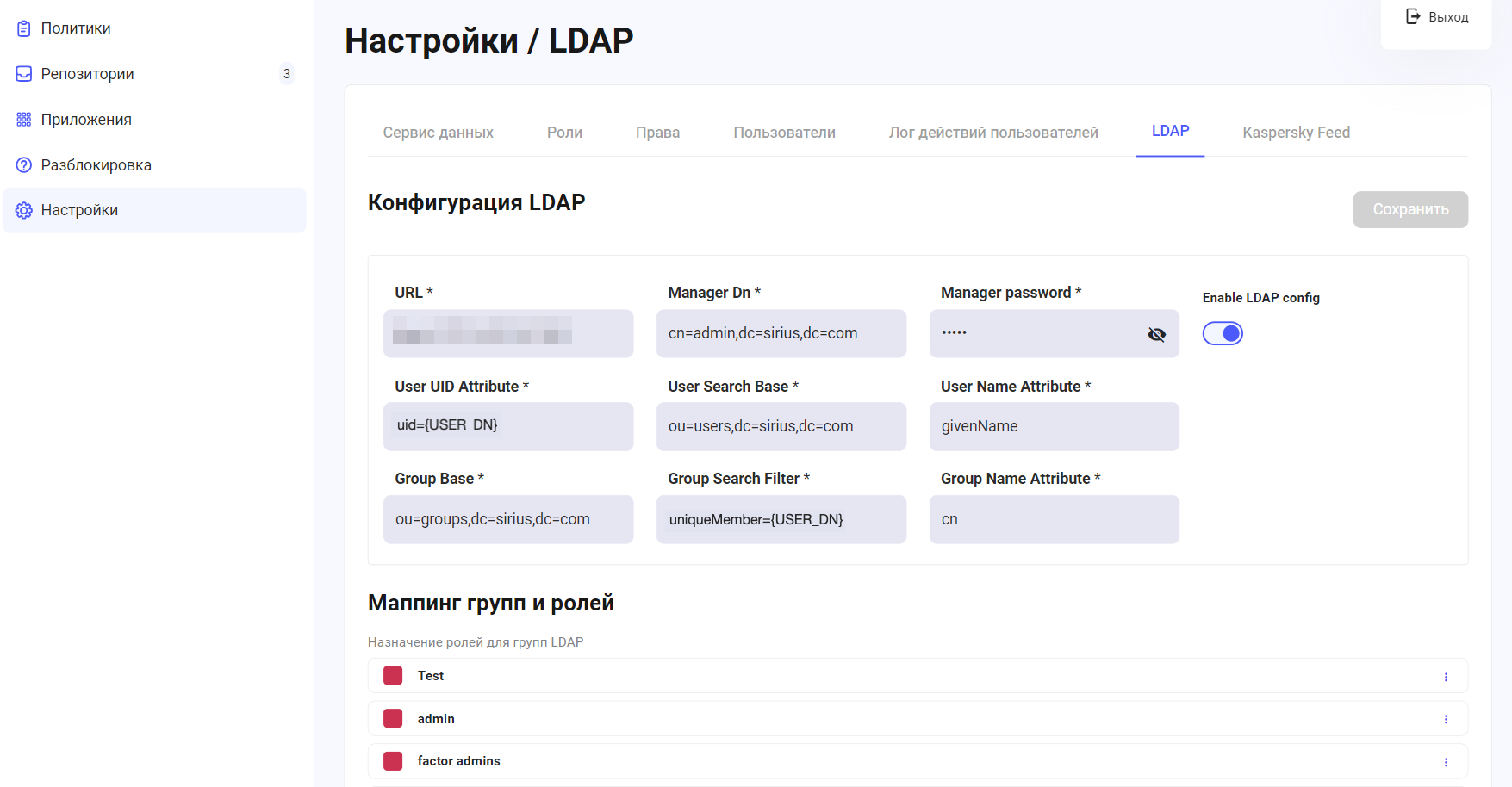

Для настройки LDAP-профиля выполните следующие шаги:

-

На странице LDAP в списке Подключенные LDAP-серверы выберите нужный домен для редактирования существующего LDAP-профиля или нажмите на кнопку Добавить новый домен для конфигурирования нового LDAP-профиля.

-

Включите переключатель LDAP Config.

-

В соответствующих полях страницы Конфигурация LDAP укажите следующие параметры в полях панели Подключение домена:

- URL — адрес LDAP-сервера, включая номер порта.

- Manager DN — уникальное имя администратора LDAP.

-

Manager password — пароль администратора LDAP.

Примечание

Начиная с версии 3.5.0, пароли в системе хранятся в зашифрованном виде. Для этого в конфигурации контейнера в yaml-файле добавлен параметр SECURE_KEY.

Для перехода с версии без шифрования на версию с зашифрованными паролями необходимо добавить указанный параметр SECURE_KEY и его значение в yaml-файл, перезагрузить систему, а затем заново задать все настройки LDAP, включая маппинг групп и ролей.

Настройку соединения можно проверить, нажав на соответствующую кнопку панели Подключение домена.

-

В полях панели Пользователи укажите следующие параметры:

- User UID Attribute — идентификатор пользователя (в этом поле возможно использование

{USER_DN}). - User Name Attribute — имя пользователя.

- User Search Base — база поиска пользователя.

Нажмите на кнопку Проверить соединение панели Пользователи. В окне Список найденных пользователей будет отображено до 10 пользователей, найденных по заданным параметрам.

- User UID Attribute — идентификатор пользователя (в этом поле возможно использование

-

В полях панели Группы укажите следующие параметры:

- Group Base — база группы.

- Group Search Filter — фильтр поиска группы (в этом поле возможно использование

{USER_DN}). - Group Name Attribute — имя группы.

Нажмите на кнопку Проверить соединение панели Группы. В окне Список найденных групп будет отображено до 10 групп, найденных по заданным параметрам.

-

Нажмите на кнопку Проверить конфигурацию, чтобы убедиться в корректности настроек.

-

Нажмите на кнопку Проверить связь пользователей и групп. В окне Связь пользователей и групп будет отображен список пользователей с указанием, к какой группе (группам) LDAP он принадлежит. Пустой список связей означает, что пользователи и группы расположены в разных местах и конфигурацию следует доработать.

-

Нажмите на кнопку Сохранить.

Ниже приведен пример корректной конфигурации LDAP в формате JSON:

{

"enabled": true,

"url": "ldap://<IP-адрес или имя LDAP-сервера>",

"managerDn": "cn=admin,dc=sirius,dc=com",

"managerPassword": "<пароль>",

"userSearchBase": "ou=users,dc=sirius,dc=com",

"userUidAttribute": "uid={USER_DN}",

"userNameAttribute": "givenName",

"groupBase": "ou=groups,dc=sirius,dc=com",

"groupSearchFilter": "uniqueMember={USER_DN}",

"groupNameAttribute": "cn"

}

Назначение ролей для LDAP-групп¶

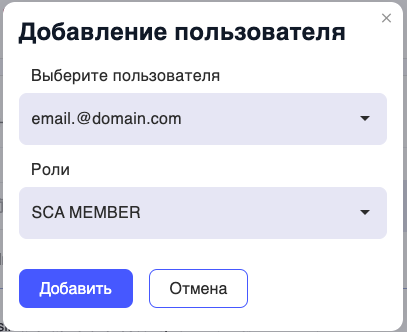

После подключения к LDAP-серверу система заполнит Список групп, загруженных из LDAP. Нажав на строку группы в этом списке, можно просмотреть и при необходимости изменить сопоставленные ей глобальные и локальные роли AppSec.Track.

В результате LDAP-пользователи соответствующей группы смогут авторизоваться в AppSec.Track с правами, соответствующими назначенной роли (-ям).

Чтобы назначить глобальную роль, нажмите на строку группы, на вкладке Глобальные роли выберите роль (-и) AppSec.Track, которую необходимо назначить LDAP-группе, и нажмите на кнопку Сохранить.

Примечание

Отображаются роли, ранее созданные в AppSec.Track, см. страницу Роли в разделе Пользователи и роли. Более подробная информация о создании ролей приведена в разделе «Создание, редактирование и удаление ролей».

Нажмите на кнопку Сохранить.

Чтобы назначить локальную роль, нажмите на строку группы и на вкладках Команды, Приложения, Плагины и Репозитории выберите объект и роль (-и) AppSec.Track из выпадающих списков и нажмите на расположенный справа значок «+». Объект и роли будут добавлены в список выбранных на вкладке объектов.

Нажмите на кнопку Сохранить.

Авторизация LDAP-пользователя¶

Для авторизации LDAP-пользователя необходимо ввести имя пользователя и пароль, в поле Войти через выбрать домен LDAP, к которому относится данный пользователь, и нажать на кнопку Войти.

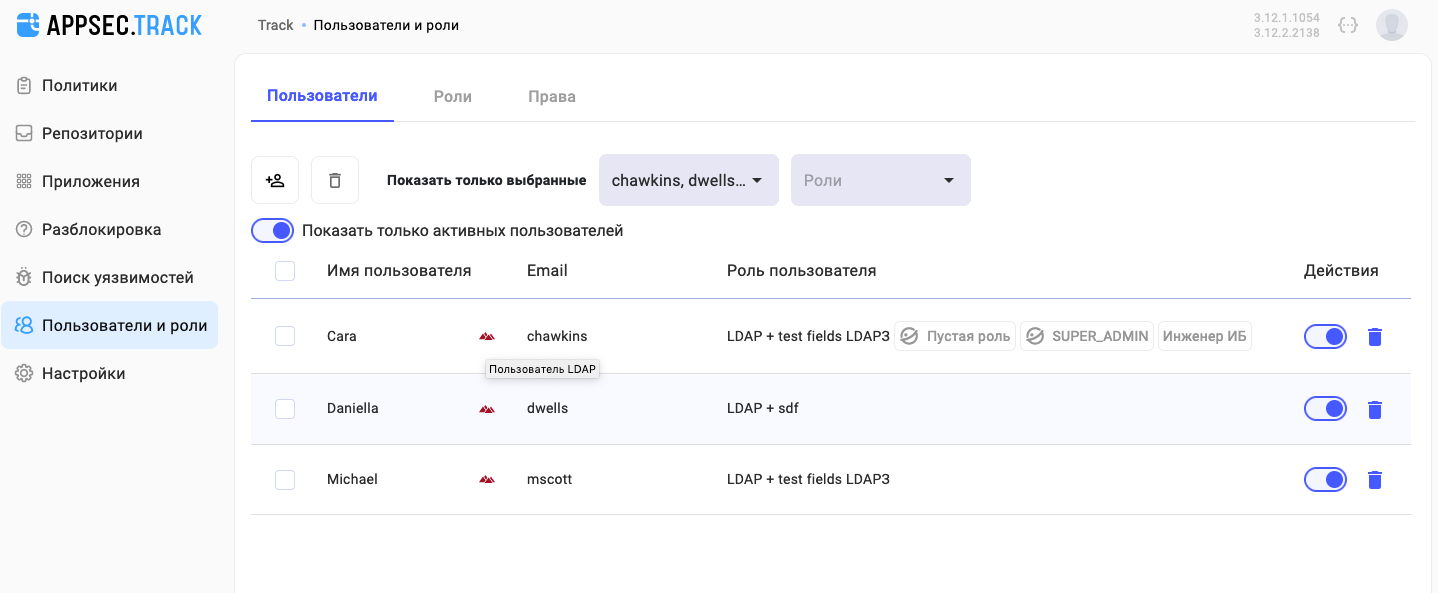

После авторизации пользователи появляются на странице Пользователи в разделе Пользователи и роли, а в столбце Роль пользователя для них указывается значение LDAP.

Изменение ролей LDAP-пользователя¶

Успешно авторизовавшиеся LDAP-пользователи отображаются на странице Пользователи в разделе Пользователи и роли. При необходимости можно изменить назначенные им роли, см. раздел «Присваивание ролей пользователям».

В списке пользователей LDAP-пользователи отмечены значком « », а в графе Роль пользователя для них указывается значение LDAP, а также домен LDAP и назначенные глобальные и локальные роли в системе.

», а в графе Роль пользователя для них указывается значение LDAP, а также домен LDAP и назначенные глобальные и локальные роли в системе.

Примечание

Роли, назначенные для LDAP-групп на странице LDAP в разделе Настройки, не отображаются у пользователей на странице Пользователи в разделе Пользователи и роли.

LDAP-пользователи и пользователи AppSec.Track¶

При совпадении имен пользователей AppSec.Track и LDAP-пользователей, а также при совпадении имен пользователей из разных доменов LDAP, эти пользователи в системе различаются между собой и каждый из них продолжает сохранять свои индивидуальные настройки и доступы.

Внешние источники данных¶

Примечание

Страница доступна только пользователям с правами Пользователь имеет право настраивать внешние feed-ы, см. раздел «Пользователи и роли».

Выберите пункт Настройки в меню слева, а затем подпункт Внешние источники данных.

Система поддерживает работу с двумя внешними источниками данных:

- Kaspersky Feed.

- PT PyAnalysis Feed.

Kaspersky Feed¶

Подключение базы Kaspersky Feed позволяет получить дополнительную информацию об уязвимостях компонентов. Уязвимости, обнаруженные с использованием этой информации, имеют префикс KLA или KCP, см. раздел «Поиск уязвимостей».

Загрузка Kaspersky Feed

-

В меню слева выберите пункт Настройки, а затем подпункт Внешние источники данных.

-

Перетащите JSON-файл Open Source Software Threats Data Feed в область загрузки или, нажав на область загрузки, выберите файл, используя стандартное диалоговое окно браузера.

Примечание

При загрузке нового файла предыдущий файл будет удален (перезаписан).

-

Нажмите на кнопку Применить.

Примечание

Процесс загрузки и добавление данных может занять некоторое время (до нескольких минут). После окончания загрузки будет отображено общее количество загруженных уязвимостей и дата загрузки.

Начиная с версии 3.5.0, система поддерживает загрузку больших файлов, в том числе размером больше 3 гигабайт. Загрузка и обработка файла размером 3 гигабайта и более может занять до 30 минут, на это время бэкенд и пользовательский интерфейс системы становятся недоступны.

Примечание

При использовании Kaspersky Feed для ускорения работы рекомендуется установить настройку логирования на уровень INFO и не использовать уровень DEBUG.

PT PyAnalysis Feed¶

Подключение базы PT PyAnalysis Feed позволяет получить дополнительную информацию об уязвимостях компонентов. Уязвимости, обнаруженные с использованием этой информации, имеют префикс PTSCS, см. раздел «Поиск уязвимостей».

База PT PyAnalysis Feed в основном содержит уязвимости категории malware без оценок CVSS. Это следует учитывать в условиях политик - для обнаружения этих уязвимостей политику надо настраивать на категорию malware.

Загрузка PT PyAnalysis Feed

-

В меню слева выберите пункт Настройки, а затем подпункт Внешние источники данных.

-

Нажмите на кнопку загрузки фида

на панели PT PyAnalysis Feed.

на панели PT PyAnalysis Feed. -

Перетащите JSON-файл в область загрузки или, нажав на область загрузки, выберите файл, используя стандартное диалоговое окно браузера.

Примечание

При загрузке нового файла предыдущий файл будет удален (перезаписан).

-

Нажмите на кнопку Применить.

Примечание

Процесс загрузки и добавление данных может занять некоторое время (до нескольких минут). После окончания загрузки будет отображено общее количество загруженных уязвимостей и дата загрузки.

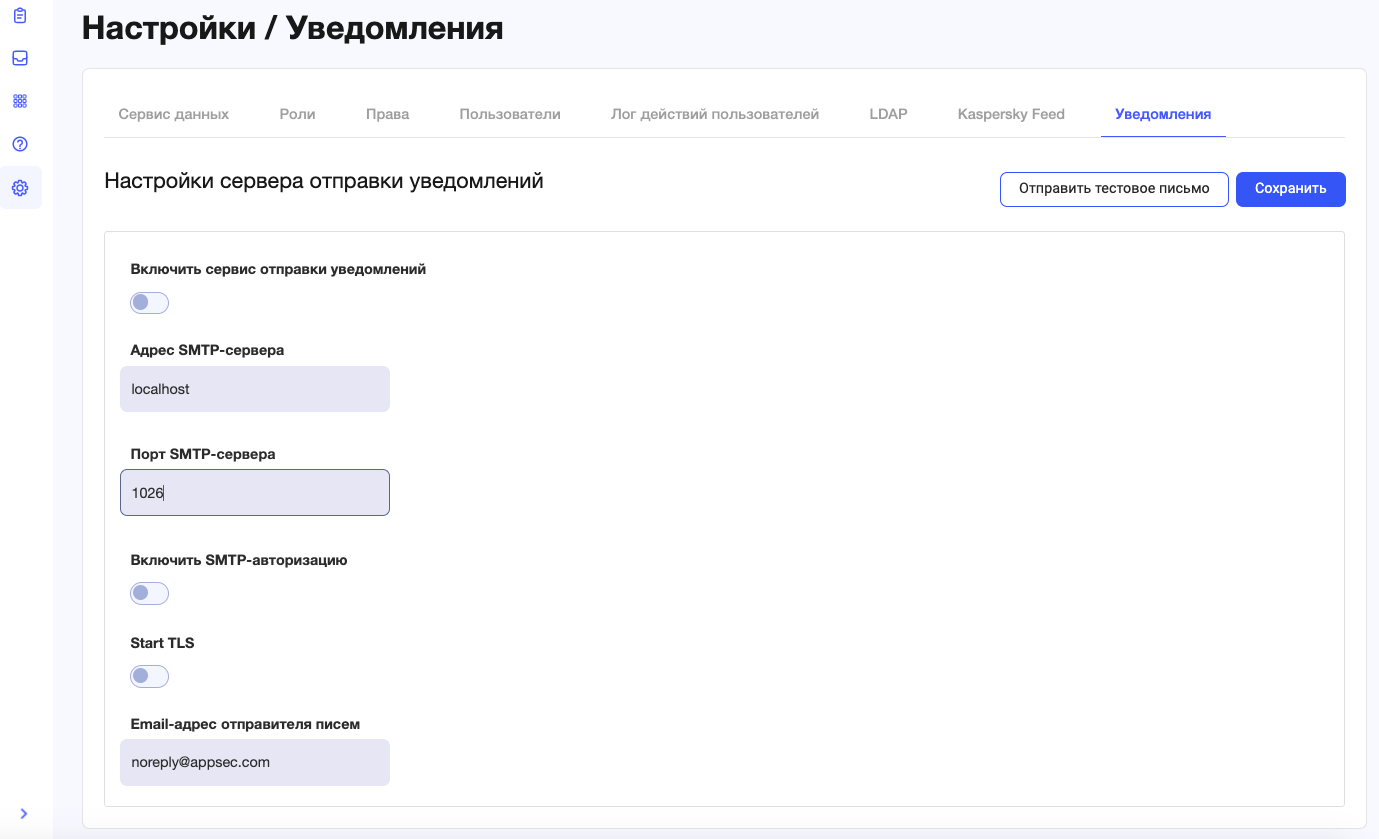

Уведомления¶

Начиная с версии 3.5.0, система поддерживает работу с уведомлениями. На странице Уведомления в разделе Настройки можно настроить параметры сервера отправки уведомлений для рассылки уведомлений о запросах на разблокировку и ответов на эти запросы, а также уведомлений о сработавших политиках.

Примечание

Для просмотра и работы на странице Уведомления необходимы права Просмотр настроек сервера уведомлений и Изменение настроек сервера уведомлений, см. раздел «Пользователи и роли».

Настройки сервера отправки уведомлений включают в себя несколько параметров:

- Флаг Включить сервис отправки уведомлений позволяет включить или выключить рассылку уведомлений.

- Адрес SMTP-сервера, на который будет производиться рассылка уведомлений.

- Порт SMTP-сервера.

- В случае использования SMTP-авторизации, необходимо установить флаг Включить SMTP-авторизацию и в появившихся дополнительных полях Пользователь и Пароль задать параметры авторизации.

- Флаг Start TLS позволяет включить использование протокола шифрования.

- Email-адрес отправителя писем задает адрес электронной почты, от которого происходит рассылка уведомлений. По умолчанию этот параметр имеет значение noreply@appsec.com.

- Email для отправки тестового письма позволяет задать адрес электронной почты, на который можно отправить тестовое письмо с помощью соответствующей кнопки.

После заполнения параметров сервера отправки уведомлений нажмите на кнопку Сохранить.

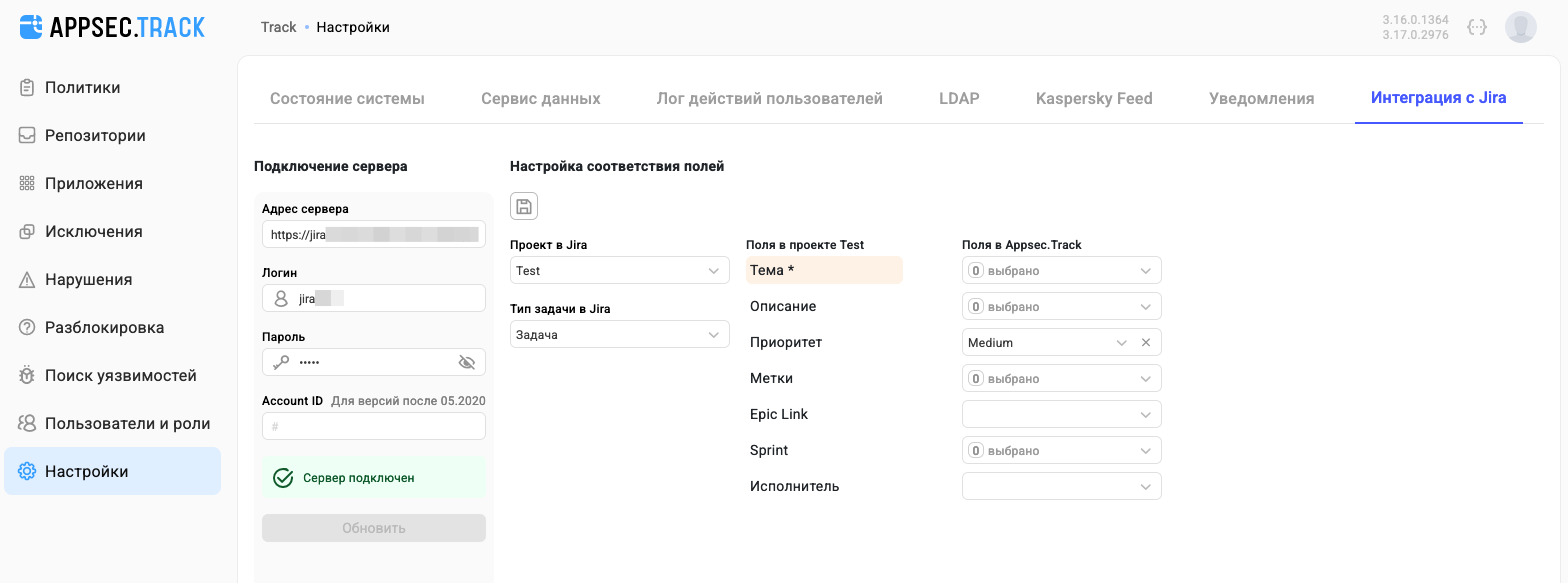

Интеграция с Jira¶

Начиная с версии 3.17.0, в системе реализована интеграция с Jira.

Примечание

Для просмотра и работы на странице Интеграция с Jira необходимы права Просмотр настроек Jira и Редактирование настроек Jira, см. раздел «Пользователи и роли».

На странице Интеграция с Jira в разделе Настройки можно задать:

- Настройки подключения сервера Jira.

- Настройки соответствия полей задач проектов в Jira и полей в AppSec.Track.

Подключение сервера¶

Для подключения сервера необходимо задать следующие параметры:

- Адрес сервера, где расположен инструмент Jira.

- Логин и Пароль учетной записи для доступа в Jira. После подключения сервера Jira задачи в Jira будут создаваться из-под этой учетной записи.

- Также для доступа в Jira может потребоваться Account ID. Версии Jira до мая 2020 года не требуют Account ID, но если вы используете Jira более новой версии (после мая 2020 года), вы должны указать Account ID в учетных данных пользователя.

После заполнения параметров подключения нажмите на кнопку Сохранить.

После успешного подключения на странице появится подтверждение Сервер подключен.

При необходимости в дальнейшем можно изменить параметры подключенного сервера и нажать на кнопку Обновить.

Настройка соответствия полей¶

После успешного подключения сервера Jira на странице Интеграция с Jira появится область Настройка соответствия полей. Она позволяет:

- Задать соответствие полей задач доступных проектов в Jira и полей в AppSec.Track.

- Установить предзаполнение полей при создании задач в Jira из AppSec.Track.

Настройка соответствия полей задач проекта включает в себя следующие шаги:

-

Выберите проект из выпадающего списка в поле Проект в Jira.

-

В поле Тип задачи в Jira выберите для настройки тип задачи из выпадающего списка. Типы задач определяются в Jira отдельно для каждого из проектов.

-

В появившихся колонках Поля в проекте <имя_проекта> и Поля в AppSec.Track будет приведен список полей, для которых можно настроить соответствие. Он зависит от выбранного типа задачи. Задайте значения в колонке Поля в AppSec.Track. Этими значениями будут предзаполнены поля при создании задач в Jira.

Заполнение значений в колонке Поля в AppSec.Track имеет ряд особенностей:

- Поля в проекте, которые обязательно требуется настроить для выбранного типа задач, отмечены в списке звездочкой «*» и цветом.

- Для заполнения полей система предлагает выпадающие списки, из которых можно выбрать одно или несколько значений.

- В некоторых полях, таких как Тема, Описание, Метки, можно ввести свои значения не из выпадающего списка.

- Приоритет - единственное поле, предзаполненное системой.

- Поле Исполнитель на данном этапе необходимо оставить незаполненным, так как Jira не сможет создать задачу со значением из выпадающего списка в качестве исполнителя.

-

Повторите шаги 2 и 3 для всех типов задач проекта, которые необходимо настроить.

Настройки SIEM¶

Начиная с версии 4.1.0, в системе реализована настройка SIEM (Security Information and Event Management) через пользовательский интерфейс, позволяющая выполнять отправку логов Syslog автоматически по расписанию по указанному адресу. Отправка производится на syslog-сервер по UDP-протоколу (без подтверждения результата отправки).

Описание логов и перечень логируемых событий приведены в разделе «Логирование».

Примечание

Для просмотра и работы на странице Настройки SIEM необходимы права Просмотр конфигурации syslog и Редактирование конфигурации syslog, см. раздел «Пользователи и роли».

Для настройки SIEM:

- Выберите пункт Настройки в меню слева, а затем подпункт SIEM.

- Заполните поле Адрес для отправки логов.

- Укажите Порт.

- Укажите значение Facility (от

0до23), например, значение16соответствует событиям локального аудита системы. - Нажмите на кнопку Проверить подключение и дождитесь подтверждения об успешном подключении.

- Нажмите на кнопку Сохранить.