О продукте¶

Назначение¶

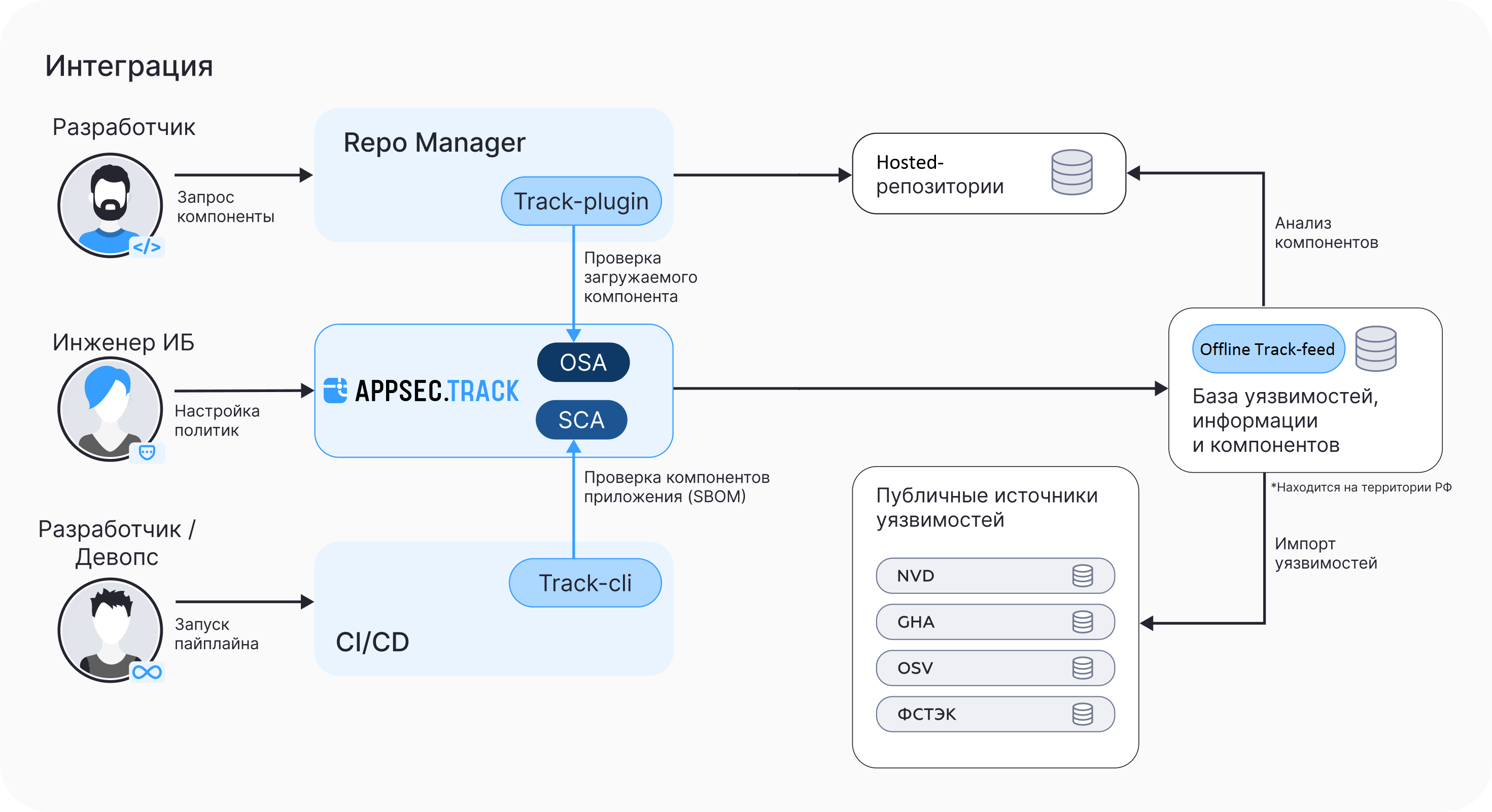

AppSec.Track (система) — инструмент, реализующий практики OSA и SCA и предоставляющий сервис по предотвращению атак на цепочку поставок ПО через компоненты с открытым исходным кодом.

Модуль OSA осуществляет проверку компонентов с открытым исходным кодом на этапе загрузки в контур безопасной разработки. При нарушении политик безопасности разработчик получает сообщение об ошибке с описанием проблемы и рекомендациями по выбору безопасной версии, а загрузка компонентов, не отвечающих установленным в системе политикам безопасности, блокируется.

Модуль SCA осуществляет проверку компонентов с открытым исходным кодом в рамках пайплайнов сборки и доставки приложения. При нарушении установленных в системе политик безопасности происходит блокировка пайплайна, а также отправка уведомлений командам разработки и безопасности.

Состав¶

Система состоит из следующих частей:

- AppSec.Track — приложение, состоящее из нескольких модулей, разворачиваемых локально, а также базу данных приложения.

- Track.Plugin — плагин, подключаемый к менеджеру репозиториев Nexus Repository Manager или JFrog Artifactory.

- Track.Feed — облачное хранилище, содержащее информацию об уязвимостях, атрибутах компонентов и лицензиях.

- AppSec.Track CLI — утилита, позволяющая осуществлять генерацию и анализ файла SBOM, представленного в формате CycloneDX.

Открытый и закрытый контур¶

Система может работать как в открытом, так и в закрытом контуре без доступа в интернет.

Важно!

Функциональные возможности системы в обоих вариантах размещения совпадают с точностью до деталей, изложенных в разделах, описывающих особенности системы в закрытом контуре:

- Описание системы в закрытом контуре.

- Комплект поставки системы в закрытом контуре.

- Подключение дампа базы данных в сервисе данных в качестве оффлайн фида.

- Проверка компонентов, которых нет в дампе базы данных.

Описание¶

Архитектура системы показана на рисунке ниже.

Система имеет следующие особенности реализации:

- Собственная проприетарная база уязвимостей.

- Импорт из публичных баз и дедупликация уязвимостей.

- Мониторинг появления новых уязвимостей.

- Рекомендации разработчикам по выбору безопасной версии компонента.

- Проверка целостности загружаемых пакетов.

- Создание отчетов о результатах сканирования.

- Гибкая настройка политик, в том числе на уровне отдельных команд и репозиториев.

- Интеграция с менеджером репозиториев с помощью установки плагина, а также проверка компонентов с открытым исходным кодом в рамках пайплайнов сборки и доставки приложения не требуют изменения существующих CI/CD процессов.

- Поддержка ключевых инструментов разработки: Nexus Repository Manager, JFrog Artifactory, Gitlab CI, Teamcity, Jenkins.

- Работа в режиме высокой доступности (High Availability).

Закрытый контур¶

Архитектура системы в закрытом контуре показана на рисунке ниже.

В закрытом контуре без доступа в интернет система имеет следующие особенности:

- Дамп базы данных dump.rdb формируется один раз в месяц. Дамп базы функционирует в течение двух месяцев после скачивания.

- Для подключения достаточно указать в сервисе данных в качестве оффлайн фида свой локальный экземпляр дампа базы данных.

- Существуют ограничения по компонентам в базе dump.rdb (сведения о новых компонентах обновляются один раз в месяц, нет версий онлайн).

- Производительность системы в закрытом контуре уступает производительности в открытом контуре.

- Реализация практики OSA возможна при работе с hosted-репозиторями в Nexus Repository Manager.

- Реализация практики SCA и все остальные функциональные возможности не отличаются от возможностей системы в открытом контуре.

Модуль OSA¶

Модуль OSA анализирует сторонние компоненты с открытым исходным кодом, не проводя при этом активного сканирования этих компонентов.

После обращения разработчика к менеджеру репозиториев на скачивание компонента с открытым исходным кодом включается механизм проверки данного компонента с помощью системы.

Перед возвращением запрошенного компонента разработчику срабатывает плагин Track.Plugin. Он посылает в AppSec.Track, где уже были настроены политики безопасности, запрос на анализ компонента, включающий имя пакета, его хеш и формат. С этими атрибутами AppSec.Track обращается в базу компонентов и их уязвимостей — Track.Feed и применяет к полученным результатам текущие политики безопасности. В случае нарушения политик компонент не будет скачан, а разработчик, запросивший скачивание, получит сообщение об ошибке.

Дальнейшие действия со стороны разработчика, а также возможные решения и шаги в отношении заблокированного компонента описаны в «Руководстве пользователя».

Примечание

Начиная с версии 3.5.0, система поддерживает работу с PHP-артефактами в Nexus Repository Manager.

Модуль SCA¶

Система позволяет проводить сканирование OSS-компонентов приложений на этапах Build и Deploy на основе анализа зависимостей приложения. Приложение может быть представлено как в виде исходного кода (в этом случае проводится сканирование файла манифеста — pom.xml, build.gradle, package.json, go.sum и т. д.), так и в виде собранного артефакта (*.jar, *.war, *.whl, *.tar и т. д.). Также возможно сканирование Docker-образов, файлов создания Docker-образов (dockerfile) и файлов SBOM.

Интеграция в пайплайны приложений проводится с помощью утилиты командной строки track-cli, которая поддерживает два режима работы:

- Сканирование (

scan). Если при этом не указан SBOM, то проводится генерация SBOM и последующая его отправка на сканирование, а затем выдача результатов сканирования. - Генерация SBOM (

collect).

Подробно работа с модулем SCA описана в разделе «Приложения», а работа с утилитой командной строки track-cli - в разделе «Работа с использованием CLI».

Функциональные возможности¶

Идентификация OSS-компонентов¶

Система позволяет идентифицировать OSS-компоненты на этапе их загрузки в контур разработки или использованию в составе разрабатываемого или проверяемого программного обеспечения. Компоненты идентифицируются с помощью purl (Package URL), а также с помощью сопоставления с базой хешей компонентов, находящихся в AppSec.Track Feed, что позволяет проверить целостность и безопасность загрузки.

Анализ OSS-компонентов на наличие известных уязвимостей¶

Система осуществляет проверку компонентов с открытым исходным кодом на наличие в них известных уязвимостей. Это позволяет не допустить включения в состав разрабатываемых приложений уязвимых компонентов и значительно снизить риски безопасности.

Защита от вредоносных OSS-компонентов¶

Проверка компонентов с открытым исходным кодом позволяет также выявлять вредоносное ПО — malware или библиотеки с protestware, опубликованные после 24 февраля 2022 года, и исключить его из состава разрабатываемых приложений.

Создание безопасного репозитория компонентов¶

Система позволяет организовать проверку всех компонентов, попадающих в контур разработки, а также загружаемых после этого разработчиками из внутреннего репозитория артефактов (менеджера репозиториев). Компоненты, нарушающие установленные политики безопасности буду заблокированы.

Анализ компонентов на лицензионную чистоту¶

Система в соответствии с заданными политиками осуществляет проверку компонентов с открытым исходным кодом на лицензионную чистоту (допустимость их использования в разрабатываемых продуктах). Это позволяет избежать соответствующих проблем еще на этапе выбора компонентов. Также система позволяет проверить совместимость используемых лицензий между собой, а также с лицензией, под которой выпускается самое приложения.

Гибкая настройка политик безопасности¶

AppSec.Track предоставляет возможность формировать политики безопасности и применять их к анализируемым компонентам с открытым исходным кодом. Политики в системе могут быть двух типов — блокирующие загрузку и неблокирующие. При необходимости отдельные компоненты могут быть включены в список исключений, что позволяет гибко и оперативно управлять процессом разработки ПО.

Политики безопасности в системе можно настраивать по нескольким параметрам, среди которых:

- Наличие уязвимостей.

- Наличие malware/protestware.

- Дата публикации пакета.

- Имя/группа пакета.

- Хеш-сумма пакета.

Блокировка загрузки компонента при обнаружении проблем (OSA)¶

Каждый загружаемый пакет проверяется на нарушение политик безопасности, прежде чем он будет доступен для скачивания разработчиком. Система автоматически блокирует загрузку компонента разработчиком при обнаружении проблем на этапе OSA согласно настройкам политик.

Блокировка работы пайплайнов сборки и доставки приложений при нарушении политик (SCA)¶

При сканировании приложений AppSec.Track автоматически блокирует работу пайплайнов сборки и доставки приложений при нарушении установленных в системе политик безопасности.

Уведомление об обнаружении новых уязвимостей в приложениях в промышленной эксплуатации¶

В случае обнаружения новых уязвимостей в приложениях в промышленной эксплуатации (в production) система отправляет соответствующее уведомление командам разработки и безопасности.

Поддержка ключевых менеджеров репозиториев¶

AppSec.Track работает с ключевыми менеджерами репозиториев:

- Nexus Repository Manager.

- JFrog Artifactory.

Поддержка языков и экосистем¶

Поддерживаемые языки и форматы:

| Язык | Файл | Поддержка |

|---|---|---|

| Ruby | Gemfile.lock gemspec |

✅ |

| Python | Pipfile.lock poetry.lock requirements.txt egg package wheel package conda package |

✅ |

| PHP | composer.lock | ✅ |

| Node.js JavaScript |

package-lock.json yarn.lock pnpm-lock.yaml package.json |

✅ |

| .NET | packages.lock.json packages.config .deps.json |

✅ |

| Java Scala Kotling |

JAR/WAR/PAR/EAR pom.xml *gradle.lockfile |

✅ |

| Go | Бинарные артефакты Go go.mod |

✅ |

| Rust | Cargo.lock Бинарные артефакты с флагом cargo-auditable |

✅ |

| C/C++ | conan.lock | ✅ |

| Elixir | mix.lock | ✅ |

| Dart | pubspec.lock | ✅ |

| Swift | Podfile.lock Package.resolved |

✅ |

| Docker | Удаленные образы .tar Dockerfile |

✅ |

Поддерживаемые форматы системных пакетов и контейнеров:

- APT (Debian, Ubuntu).

- RPM.

- Docker.

Примечание

База уязвимостей и версий компонентов Track.Feed затрагивает только стабильные версии системных пакетов, без экспериментальных, тестовых и прочих подобных версий.

Поддержка ключевых инструментов CI¶

AppSec.Track работает со следующими инструментами CI:

- Gitlab CI.

- Teamcity.

- Jenkins.

Совместимость с DefectDojo¶

Начиная с версии 3.11, формат экспорта отчета о сканировании в JSON совместим с DefectDojo, что позволяет настроить импорт результатов с использованием API или производить импорт в ручном режиме.